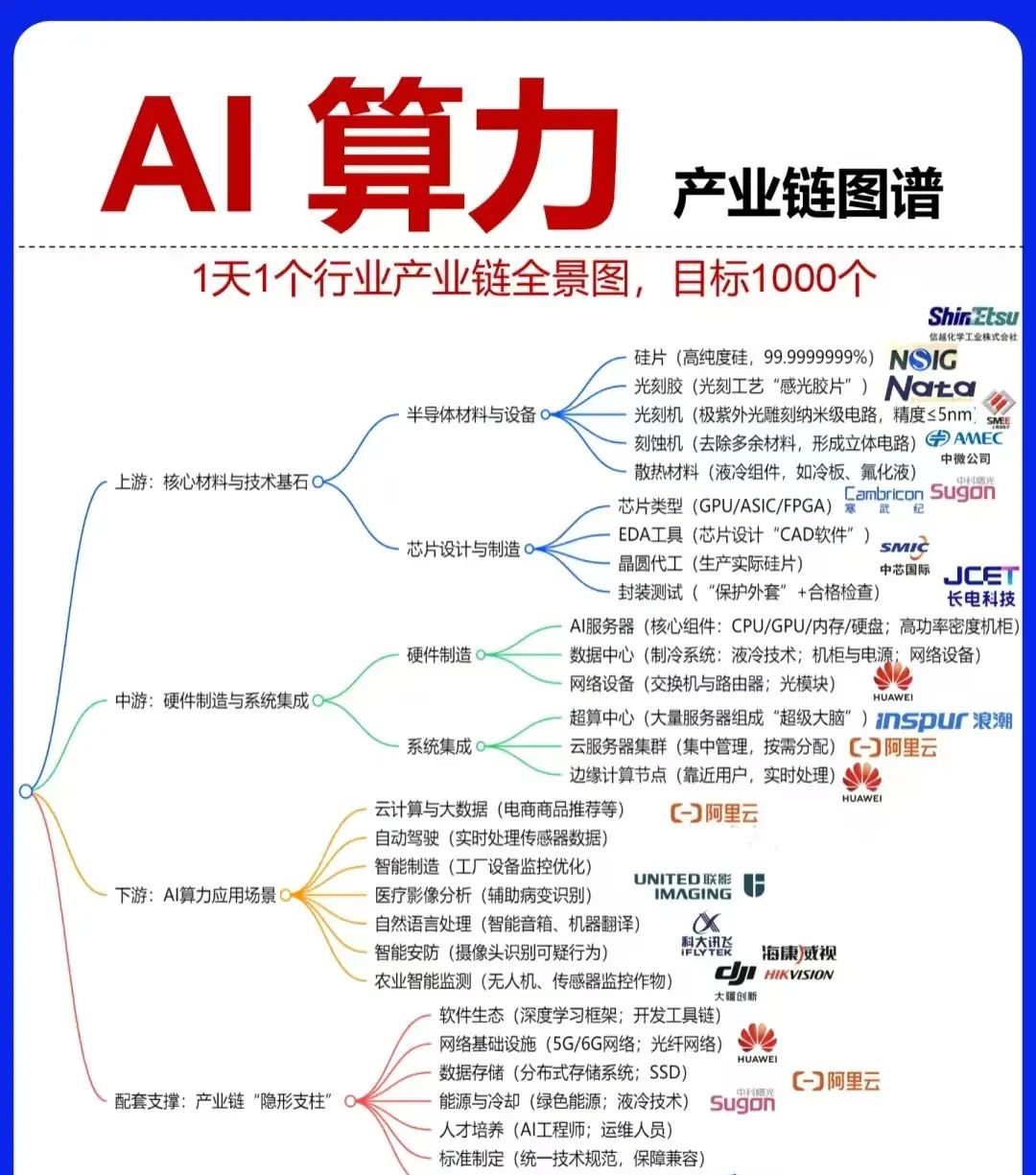

概述:

本文设计了一个校园网络出口方案,采用典型的三层架构(核心-汇聚-接入)。核心层由LSW1交换机负责三层转发,汇聚层分别管理不同区域(实训楼/机房/教学楼、无线区和服务器区)。网络按业务划分VLAN,各区域网关配置在汇聚交换机上。核心与汇聚间采用独立三层链路,通过静态路由实现流量转发。防火墙FW1实现NAT转换和安全策略,内网访问互联网时进行源地址转换,并配置双出口策略路由。汇聚交换机同时作为DHCP服务器为终端分配地址。拓扑右侧模拟运营商网络和公网服务器,用于测试网络连通性和策略有效性。该设计实现了VLAN划分、三层互通、多出口负载均衡、安全策略等完整功能。

1. 网络总体结构

本实验拓扑模拟某校园网络的完整出口方案,网络按照“核心 – 汇聚 – 接入 – 服务器/互联网”的典型分层结构进行设计。核心层由三层交换机 LSW1 构成,负责各汇聚交换机之间的三层转发以及与防火墙 FW1 的互联;汇聚层包括 LSW3、LSW4 和 LSW9,分别承担实训楼/机房/教学楼、无线区域和服务器区域的网关功能;接入层由 LSW5、LSW6、LSW7、LSW8 及各 AP 组成,用于连接终端主机和无线终端。

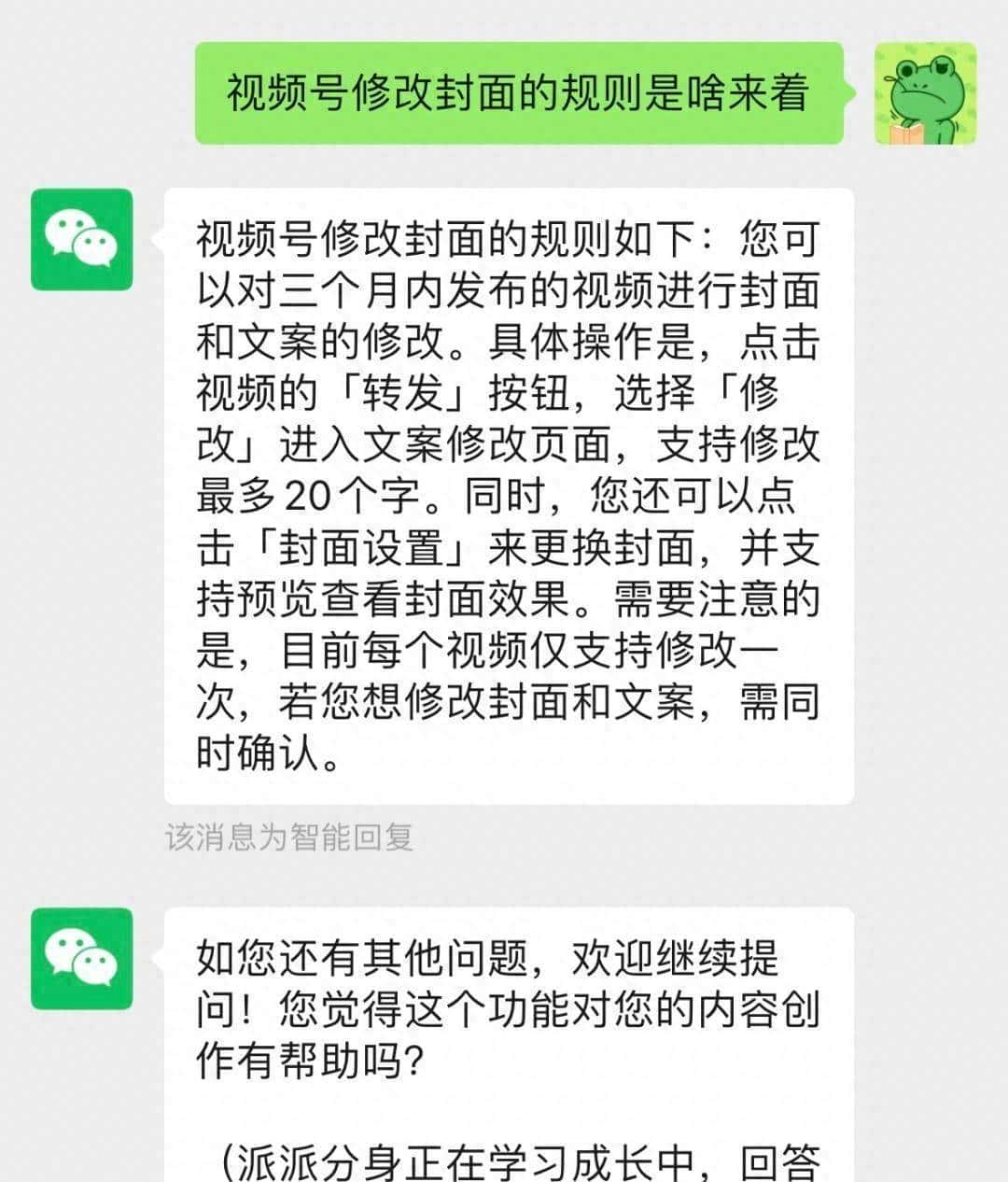

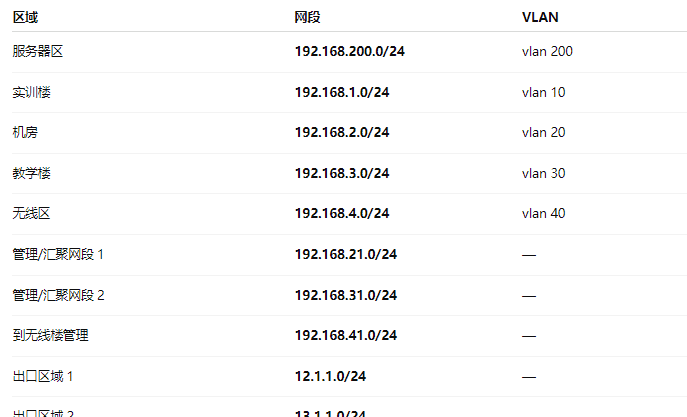

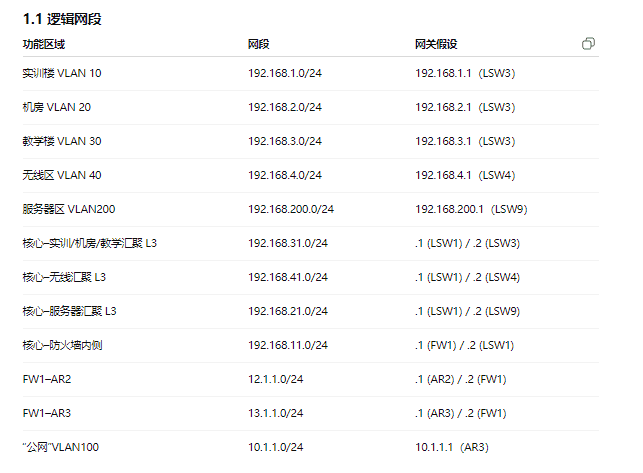

2. 地址与 VLAN 划分

终端采用按业务/楼宇划分VLAN 的方式:实训楼为 VLAN10(192.168.1.0/24)、机房为 VLAN20(192.168.2.0/24)、教学楼为 VLAN30(192.168.3.0/24)、无线区为 VLAN40(192.168.4.0/24)、服务器区为 VLAN200(192.168.200.0/24)。各 VLAN 网关分别配置在 LSW3、LSW4 和 LSW9 上。核心与各汇聚之间采用独立的三层链路网段 192.168.21.0/24、192.168.31.0/24 和 192.168.41.0/24,与防火墙之间采用 192.168.11.0/24,实现层次清晰的三层结构。

3. 路由与转发策略

汇聚交换机仅配置一条缺省路由指向核心交换机 LSW1,由核心统一完成到其它汇聚设备的转发。LSW1 为整个园区的汇聚路由器,针对各终端网段配置静态路由指向相应的汇聚交换机,并通过默认路由上送到防火墙 FW1。FW1 内部配置回园区网段的静态路由,向运营商路由器 AR2、AR3 方向分别配置默认路由,实现双出口接入。部分业务网段(如 VLAN10/20)通过防火墙上的策略路由强制从 AR3 出口访问互联网,以模拟运营商分流或专线接入场景。

4. NAT 与安全策略

防火墙 FW1 将内网安全域 trust 与外部 untrust1(AR2)、untrust2(AR3)进行隔离。内网访问互联网时采用源 NAT 方式,将 192.168.0.0/16 地址转换为 12.1.1.0/24 或 13.1.1.0/24 上的公网地址。安全策略允许 trust 到 untrust 的出站流量,对外部访问内部服务器可根据需要单独开放 HTTP/FTP 端口,从而实现“内网可自由上网、外网有限访问”的安全控制策略。

5. DHCP 与终端接入

为简化终端管理,本拓扑中各汇聚交换机充当 DHCP 服务器:LSW3 为 VLAN10/20/30 提供地址分配,LSW4 为 VLAN40 提供地址分配,服务器区采用静态地址配置。接入交换机端口统一按“上联 trunk、下联 access”的方式进行配置,保证 VLAN 透传和终端自动获取 IP 地址。

6. 互联网模拟与测试场景

拓扑右侧的 AR2 和 AR3 用于模拟运营商网络及公网服务器。其中 AR2 连接 7.7.7.0/24 网段的客户机 Client11,用于验证内网到“移动网络”的可达性;AR3 通过 VLAN100 连接到 baidu-Server(9.9.9.9 / 10.1.1.0/24),用于模拟访问互联网网站。通过在内网不同终端上进行 Ping、HTTP/FTP 访问测试,可以综合验证 VLAN 划分、三层路由、NAT 转换及安全策略是否配置正确。

二、Ping 流程图 / NAT 流程描述

2.1 内网访问服务器(无 NAT)——示例:PC1 → HTTP-Server

假设:

PC1:192.168.1.10/24,GW = 192.168.1.1HTTP-Server:192.168.200.10/24,GW = 192.168.200.1

数据流向:

PC1 发现目标 192.168.200.10 不在本地网段,发送报文至默认网关 192.168.1.1(LSW3 Vlanif10)。LSW5(二层接入)将帧转发到 LSW3 的 trunk 口,LSW3 在 VLAN10 SVI 上收到报文。LSW3 查路由表,发现到 192.168.200.0/24 的下一跳为 192.168.31.1(LSW1),于是将报文从 L3 口 GE0/0/1 发给 LSW1。LSW1 收到报文后根据静态路由,将报文转发到 192.168.21.2(LSW9)。LSW9 收到后查找本地直连网段 192.168.200.0/24,转发到 VLAN200,对应端口转发到 HTTP-Server。HTTP-Server 回复报文,按相反路径返回:HTTP → LSW9 → LSW1 → LSW3 → LSW5 → PC1。

该过程中没有经过防火墙和 NAT,完全在内网路由中完成。

2.2 内网访问公网(有 NAT)——示例:PC3 → baidu-Server(9.9.9.9)

假设:

PC3:192.168.3.20/24,GW = 192.168.3.1baidu-Server:10.1.1.9/24,GW = 10.1.1.1(AR3)对外显示为 9.9.9.9 由 NAT 映射实现(可在 AR3 或 FW1 做目的 NAT,下面仅描述出网源 NAT 流程)

原始路径:

PC3 发送 Ping 9.9.9.9,报文先到默认网关 192.168.3.1(LSW3)。LSW3 将流量经 192.168.31.2 → 192.168.31.1(LSW1)。LSW1 默认路由指向 192.168.11.1,因此转发给 FW1。

在防火墙 FW1 上:

FW1 进入内侧接口 GE0/0/1(安全域 trust),匹配 NAT 规则:

源地址:192.168.3.20 ∈ 192.168.0.0/16源 NAT:将源 IP 转换为 12.1.1.x 或 13.1.1.x(根据你设置的出口或策略)。

假设 PC3 所在网段被策略路由匹配,走 ISP2:FW1 将报文转发至 AR3(13.1.1.1),源地址已变为 13.1.1.100(池中某个)。

在 AR3 与 baidu-Server:

AR3 收到来自 13.1.1.100 的报文,查路由发现 9.9.9.9 通过本地 10.1.1.0/24(或者静态 NAT映射),将报文送至 baidu-Server。baidu-Server 回复 ICMP Echo Reply 给 13.1.1.100,报文经 AR3 返回给 FW1。FW1 根据 NAT 表把目标 13.1.1.100 还原成 192.168.3.20,并将报文发回 192.168.11.2(LSW1)。LSW1 → LSW3 → LSW7 → PC3,完成一次往返。

这样 PC3 就能成功 Ping 通“公网”服务器,同时对外仅暴露运营商地址段,内部 192.168.x.x 地址被隐藏。

三层网络拓扑如下:

✅ 一、总体结构概览

基于ensp的校园网络规划设计,整体分成 6 大区域:

出口区(FW1 + AR2 + AR3)服务器区(HTTP/FTP)校园办公区(不同楼栋:实训楼、机房、教学楼、无线区)无线区域(AP1、AP2、终端 STA)运营商模拟区(移动 7.7.7.7、联通 23.1.1.3)公网模拟服务器(百度 9.9.9.9)

🌐 核心交换机为 LSW1,所有楼层/区域和出口设备都汇聚于此。

✅ 二、IP 地址规划(核心)

✅ 三、核心交换机与汇聚层(LSW1、LSW3、LSW4)

1、 核心交换 LSW1

承担数据中心与各楼层的三层互通三条下联:到 服务器区:192.168.21.0/24到 实训楼 / 机房 / 教学楼:192.168.31.0/24到 无线区:192.168.41.0/24上联到防火墙 FW1 的两条链路(12 号网 & 13 号网)

其作用等同于 核心三层交换机。

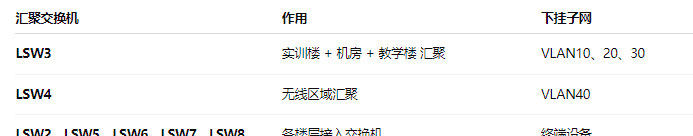

2、 楼层汇聚交换机

✅ 四、访问层与终端设备

实训楼(VLAN10, 192.168.1.0/24)

PC1、Client5接入交换机 LSW5 → 汇聚 LSW2 → 核心 LSW1

机房(VLAN20, 192.168.2.0/24)

PC2接入交换机 LSW6 → 汇聚 LSW2

教学楼(VLAN30, 192.168.3.0/24)

PC3、PC4接入交换机 LSW7

无线区 VLAN40(192.168.4.0/24)

AP1、AP2STA1、手机等无线终端同属 VLAN40

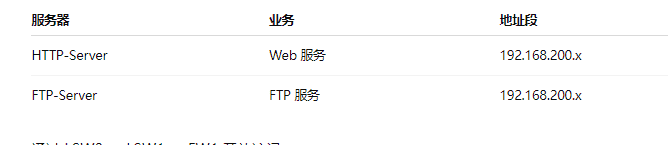

✅ 五、服务器区(VLAN200)

包含:

✅ 六、出口设备(FW1、AR2、AR3)

FW1(防火墙)

用户名 admin密码 Huawei@123(图上提示)内侧连接:LSW1外侧连接:两个运营商模拟设备 AR2 与 AR3

FW1 执行:

NATACL上网策略访问控制(服务器区开放端口)

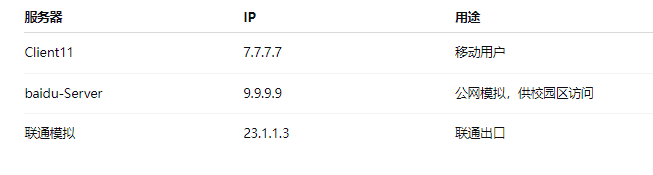

AR2(模拟运营商 1)

出口网段:

12.1.1.0/24下挂客户端 Client11(访问公网)下挂 “移动 7.7.7.7”

AR3(模拟运营商 2)

13.1.1.0/24 出口百 度服务器 9.9.9.9(模拟公网资源)VLAN100(10.1.1.0/24)用于 NAT 上网测试

✅ 七、互联网模拟服务器

✅ 八、整体数据流如何走?

🔵 校园内终端访问服务器区

例:PC1 → HTTP Server

数据走:

PC1 → LSW5 → LSW2 → LSW1 → LSW9 → HTTP-Server

🔵 校园用户上网流程

例:PC3 → baidu 9.9.9.9

PC3 → LSW7 → LSW3 → LSW1 → FW1

→(策略路由选择 AR3)→ AR3 → 9.9.9.9

🔵 手机 STA1 访问互联网

STA1 → AP1 → LSW8 → LSW4 → LSW1 → FW1 → AR2/AR3 → 公网模拟

✅ 九、此设计主要做了些什么?

✔ VLAN 规划与三层互通

✔ 静态路由、多出口策略路由

✔ NAT(源 NAT / PAT)

✔ 防火墙安全策略

✔ DHCP、DNS 实验

✔ Web/FTP 服务器访问控制

✔ 无线 AP 接入与认证模拟

✔ 双运营商出口负载均衡或策略选路

✔ 攻击防御、ACL、安全区划分

具体配置:

一、统一地址与网段规划(整理版)

二、核心交换机 LSW1 三层配置

角色:仅做 L3 汇聚 + 到 FW1 的默认出口,不承载终端网关。

下行到 LSW3/4/9 为三条三层链路。

sysname LSW1 # ip routing // 开启三层转发 # interface GigabitEthernet0/0/1 // 到 LSW9(服务器区) ip address 192.168.21.1 255.255.255.0 # interface GigabitEthernet0/0/2 // 到 LSW3(实训/机房/教学) ip address 192.168.31.1 255.255.255.0 # interface GigabitEthernet0/0/3 // 到 LSW4(无线区) ip address 192.168.41.1 255.255.255.0 # interface GigabitEthernet1/0/0 // 到 FW1 内侧 ip address 192.168.11.2 255.255.255.0 # # 静态路由:指向各 VLAN 网段 ip route-static 192.168.1.0 255.255.255.0 192.168.31.2 ip route-static 192.168.2.0 255.255.255.0 192.168.31.2 ip route-static 192.168.3.0 255.255.255.0 192.168.31.2 ip route-static 192.168.4.0 255.255.255.0 192.168.41.2 ip route-static 192.168.200.0 255.255.255.0 192.168.21.2 # 默认路由指向 FW1 ip route-static 0.0.0.0 0.0.0.0 192.168.11.1 # return

三、汇聚交换机与接入交换机配置

3.1 LSW3(实训楼 + 机房 + 教学楼汇聚)

管理三个 VLAN:10 / 20 / 30与 LSW1 之间是 L3 口 192.168.31.0/24

sysname LSW3 # ip routing # vlan batch 10 20 30 # interface Vlanif10 ip address 192.168.1.1 255.255.255.0 # interface Vlanif20 ip address 192.168.2.1 255.255.255.0 # interface Vlanif30 ip address 192.168.3.1 255.255.255.0 # interface GigabitEthernet0/0/1 // 上联 LSW1 三层口 undo portswitch ip address 192.168.31.2 255.255.255.0 # # 下联到 LSW5(实训楼) interface GigabitEthernet0/0/2 port link-type trunk port trunk allow-pass vlan 10 # # 下联到 LSW6(机房) interface GigabitEthernet0/0/3 port link-type trunk port trunk allow-pass vlan 20 # # 下联到 LSW7(教学楼) interface GigabitEthernet0/0/4 port link-type trunk port trunk allow-pass vlan 30 # # 默认路由指向核心 ip route-static 0.0.0.0 0.0.0.0 192.168.31.1 # return

3.2 LSW4(无线区汇聚)

sysname LSW4 ip routing # vlan batch 40 # interface Vlanif40 ip address 192.168.4.1 255.255.255.0 # interface GigabitEthernet0/0/1 // 上联 LSW1 L3 口 undo portswitch ip address 192.168.41.2 255.255.255.0 # interface GigabitEthernet0/0/2 // 下联 LSW8 port link-type trunk port trunk allow-pass vlan 40 # # 如果 AP 直接接在 LSW4,其端口设为 access 40: # interface GigabitEthernet0/0/x # port link-type access # port default vlan 40 # ip route-static 0.0.0.0 0.0.0.0 192.168.41.1 # return

3.3 LSW9(服务器区汇聚)

sysname LSW9 ip routing # vlan batch 200 # interface Vlanif200 ip address 192.168.200.1 255.255.255.0 # interface GigabitEthernet0/0/1 // 上联 LSW1 undo portswitch ip address 192.168.21.2 255.255.255.0 # interface GigabitEthernet0/0/2 // HTTP-Server port link-type access port default vlan 200 # interface GigabitEthernet0/0/3 // FTP-Server port link-type access port default vlan 200 # ip route-static 0.0.0.0 0.0.0.0 192.168.21.1 # return

3.4 各接入交换机(LSW5 / LSW6 / LSW7 / LSW8)示例

以 LSW5(实训楼) 为例,其它同理改 VLAN 即可:

sysname LSW5 # vlan batch 10 # interface GigabitEthernet0/0/1 // 上联 LSW3 port link-type trunk port trunk allow-pass vlan 10 # interface GigabitEthernet0/0/2 // PC1 port link-type access port default vlan 10 # interface GigabitEthernet0/0/3 // Client5 port link-type access port default vlan 10 # return

同理:

LSW6:access 端口都 VLAN 20LSW7:access 端口都 VLAN 30LSW8:access 端口都 VLAN 40,AP1/AP2 可接这里

四、FW1 防火墙配置(安全域 + NAT + 策略路由)

逻辑:

内网接口 GE0/0/1:192.168.11.1/24,安全域 Trust外网 1(ISP1/AR2):GE0/0/0 = 12.1.1.2/24,安全域 Untrust1外网 2(ISP2/AR3):GE0/0/2 = 13.1.1.2/24,安全域 Untrust2

下面为典型 USG 语法风格(你如果用 eNSP 里的 USG 或 FW1,大致一致):

sysname FW1 # # 接口 IP interface GigabitEthernet0/0/0 // To AR2 ip address 12.1.1.2 255.255.255.0 # interface GigabitEthernet0/0/1 // To LSW1 (inside) ip address 192.168.11.1 255.255.255.0 # interface GigabitEthernet0/0/2 // To AR3 ip address 13.1.1.2 255.255.255.0 # # 创建安全域 firewall zone trust set priority 85 add interface GigabitEthernet0/0/1 # firewall zone untrust1 set priority 5 add interface GigabitEthernet0/0/0 # firewall zone untrust2 set priority 5 add interface GigabitEthernet0/0/2 # # 路由 ip route-static 192.168.0.0 255.255.0.0 192.168.11.2 // 回内网 # 缺省出网走 AR2 ip route-static 0.0.0.0 0.0.0.0 12.1.1.1 preference 10 # 备份/策略用 AR3 ip route-static 0.0.0.0 0.0.0.0 13.1.1.1 preference 20 # # NAT 地址池(也可以 easy-ip,这里演示 pool) nat address-group POOL_ISP1 0 12.1.1.100 12.1.1.200 nat address-group POOL_ISP2 0 13.1.1.100 13.1.1.200 # # 基本出网 NAT:Trust -> Untrust1 acl number 3000 rule 5 permit ip source 192.168.0.0 0.0.255.255 # nat-policy rule name NAT_TO_ISP1 source-zone trust destination-zone untrust1 source-address 192.168.0.0 mask 255.255.0.0 action source-nat address-group POOL_ISP1 # # ——策略路由示例:让 VLAN10/20 走 ISP2,其他走 ISP1—— ip ip-prefix SRC_VLAN10_20 index 10 permit 192.168.1.0 24 ip ip-prefix SRC_VLAN10_20 index 20 permit 192.168.2.0 24 # traffic classifier CLS_PBR vlan10_20 if-match ip-prefix SRC_VLAN10_20 # traffic behavior BEH_TO_ISP2 redirect ip-nexthop 13.1.1.1 # traffic policy TP_PBR classifier CLS_PBR vlan10_20 behavior BEH_TO_ISP2 # # 把策略绑定在内侧接口上 interface GigabitEthernet0/0/1 traffic-policy TP_PBR inbound # # 安全策略:Trust -> Untrust 全放行(实验用) security-policy rule name allow_out source-zone trust destination-zone untrust1 action permit rule name allow_out2 source-zone trust destination-zone untrust2 action permit # # Untrust 回 Trust(允许公网访问服务器可另写规则) # return

如果你想简单一点,也可以只用一个 ISP(AR3),把所有默认路由 & NAT 都指向 13.1.1.1,这样配置会更短。

五、AR2 / AR3 配置(运营商与“公网”模拟)

5.1 AR2(ISP1 + 移动 7.7.7.7)

sysname AR2 # interface GigabitEthernet0/0/0 // To FW1 ip address 12.1.1.1 255.255.255.0 # interface GigabitEthernet0/0/1 // To Client11 网络 7.7.7.0/24 ip address 7.7.7.1 255.255.255.0 # # 模拟“互联网”,这里简单写成无穷大默认路由 # ip route-static 0.0.0.0 0.0.0.0 <上联> # 同时要有回内网路由: ip route-static 192.168.0.0 255.255.0.0 12.1.1.2 # return

5.2 AR3(ISP2 + baidu-Server 模拟公网)

sysname AR3 # interface GigabitEthernet0/0/0 // To FW1 ip address 13.1.1.1 255.255.255.0 # interface GigabitEthernet0/0/1 // To AC1 (vlan100) ip address 10.1.1.1 255.255.255.0 # # 回校园网路由 ip route-static 192.168.0.0 255.255.0.0 13.1.1.2 # # 这里可以认为 AR3 上联到“更大互联网”,不必再写 # return

AC1 上只需要:

sysname AC1 vlan batch 100 interface GigabitEthernet0/0/1 // to AR3 port link-type access port default vlan 100 interface GigabitEthernet0/0/2 // to baidu-Server port link-type access port default vlan 100 return

baidu-Server IP:10.1.1.9/24 或直接 10.1.1.x,网关:10.1.1.1

(图上写 9.9.9.9,是对外 NAT 后看到的地址,这里三层网段用 10.1.1.0/24)

六、DHCP 配置

统一采用 汇聚交换机做 DHCP 服务器,终端自动获取地址。

6.1 LSW3(给 VLAN10/20/30 分配)

# VLAN10: 实训楼 dhcp enable # ip pool V10_POOL gateway-list 192.168.1.1 network 192.168.1.0 mask 255.255.255.0 dns-list 8.8.8.8 # ip pool V20_POOL gateway-list 192.168.2.1 network 192.168.2.0 mask 255.255.255.0 dns-list 8.8.8.8 # ip pool V30_POOL gateway-list 192.168.3.1 network 192.168.3.0 mask 255.255.255.0 dns-list 8.8.8.8 # interface Vlanif10 dhcp select global # interface Vlanif20 dhcp select global # interface Vlanif30 dhcp select global #

6.2 LSW4(VLAN40)

ip pool V40_POOL gateway-list 192.168.4.1 network 192.168.4.0 mask 255.255.255.0 dns-list 8.8.8.8 # interface Vlanif40 dhcp select global

6.3 LSW9(服务器区也可用 DHCP 或固定 IP)

一般 HTTP/FTP 推荐 手工固定 IP,不用 DHCP。

七、静态路由 / 策略路由关系总表(便于你写报告)

各汇聚(LSW3 / LSW4 / LSW9):

ip route-static 0.0.0.0 0.0.0.0 <到 LSW1 的 L3 地址>

192.168.0.0/16 → 192.168.11.2

0.0.0.0/0 → 12.1.1.1

0.0.0.0/0 → 13.1.1.1

192.168.0.0/16 → FW1 对应接口

相关文章