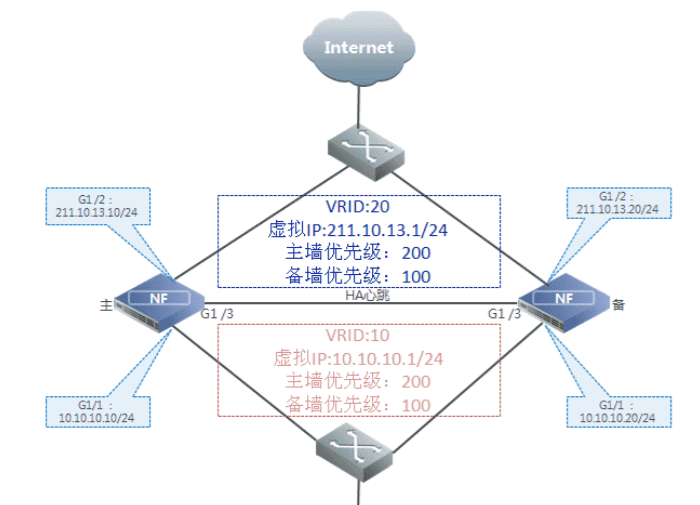

三层主备配置

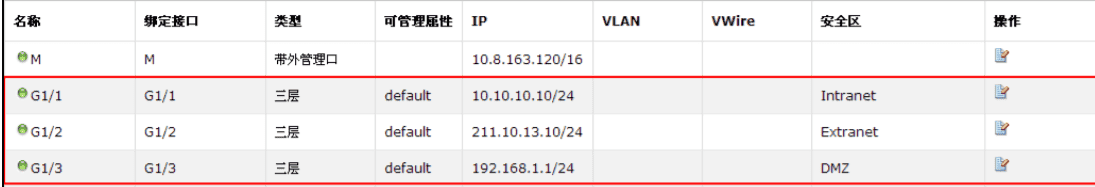

步骤一 配置网络接口

【网络 > 接口 > 接口】,进行接口IP地址配置

绿盟防火墙支持VRRP成员组接口,不配置IP地址,G1/1与G1/2接口可配置为0.0.0.0/0。

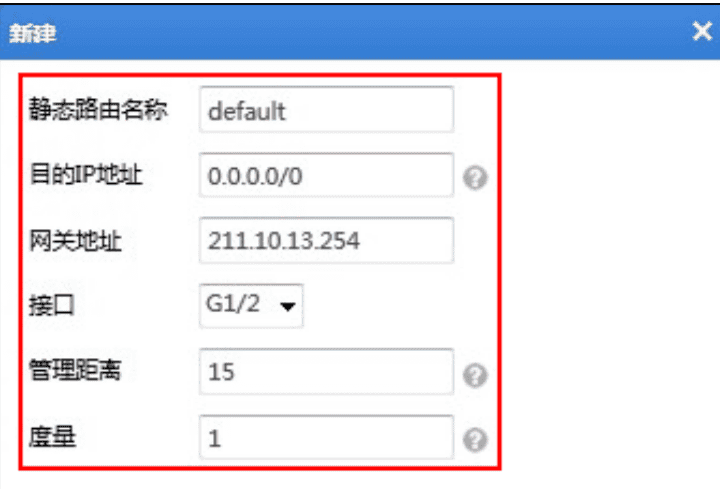

步骤二 配置出接口路由

网关地址:通常为下一跳的 IP 地址;

#这里数据报文从主墙 NF的G1/2 接口转发,下一跳地址和G1/2 实际使用的虚拟IP地址应该在同一网段。

接口:数据报文从主墙 NF 的哪个接口进行转发。

#这里数据报文需要从G1/2向外转发,因此选中G1/2。

管理距离:管理距离值越小,路由可信度越高。

#因此,这里使用的路由为默认路由,故管理距离值应该偏大。

度量:值越小,优先级越高。

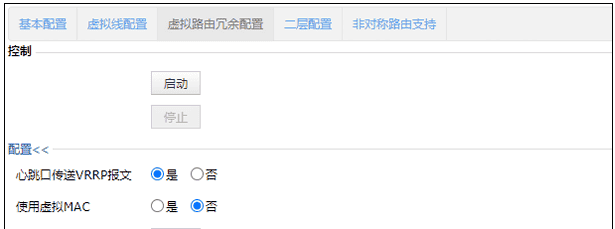

步骤三 配置HA接口

进入,【路由 > 高可用性 > 基本配置】配置HA接口。此接口用于传输心跳信息。

单击【对端>>本地】按钮,可将对端配置策略同步到本地;

单击【本地>>对端】按钮,可将本地配置策略同步到对端。

包括:安全策略、NAT、用户认证策略、流量管理策略、各类对象、资产、IPmac绑定、链路探测、ISP信息以及ISP路由、VPN(SSL/IPSEC相关的配置);(6.0.3.19开始有 :非对称路由配置)

不包括:设备的接口类型、路由(除ISP路由)、高可用性的配置、专业参数config文件,用户对象。

开启“防火墙会话同步”,同步主墙、备墙会话。

主墙 G1/3 接口为心跳口,G1/3 接口的 IP 地址为 192.168.1.1。

#主墙和备墙的心跳口必须处于同一网段。因此,备墙 G1/3 接口为心跳口,IP 地址为192.168.1.11。

步骤四 VRRP设置

【路由 > 高可用性 > 虚拟路由冗余配置】,配置主墙VRRP参数。

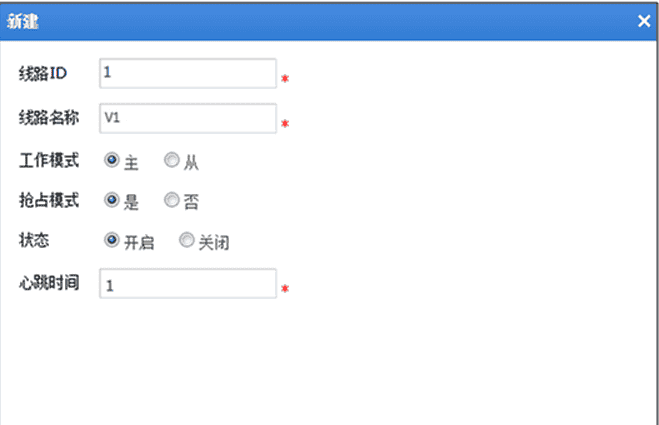

【主】防火墙创建监控线路

【VRID】,接口备份组ID。

#如主墙G1/1和备墙G1/1互为备份组,则两个接口的VRID必须一致,才能同步备份组接口的心跳信息,从而完成备份任务。

【优先级】,区分主备。

#优先级值最高的成为Master;优先级相同时,比较接口IP地址,较大者优先。

【虚拟IP】,主备接口使用的虚拟通信IP地址。

#主墙接口G1/2在完成高可用性备份时实际使用的虚拟IP地址,按拓扑图所示,设置IP地址为211.10.13.1/24。

【权值】,用于防止主备防火墙接口同时故障时的网络终端。

#具体简介,见FAQ

【监听接口】,当监听接口状态为DOWN时,主备状态切换。(可不配)

【联动接口】,当监听接口DOWN时,联动接口一起DOWN掉。#但是需要注意,联动接口不能是主备成员接口。(可不配)

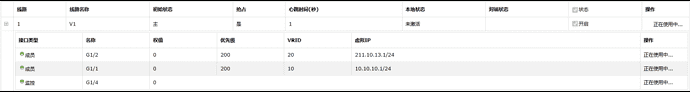

步骤五 配置备机VRRP

备防火墙的配置与主防火墙基本一致,【路由 > 高可用性 > 虚拟路由冗余配置】,配置备墙VRRP参数时有些许不同。

需配置为从机,并且优先级为100,从而成为备机。

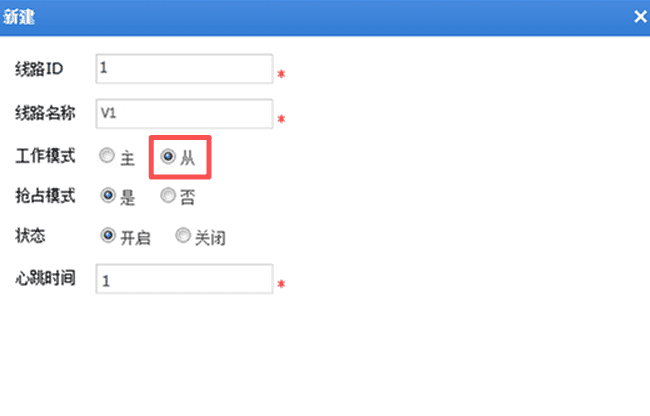

检查VRRP主备状态

FAQ:

VRRP中权值是什么?

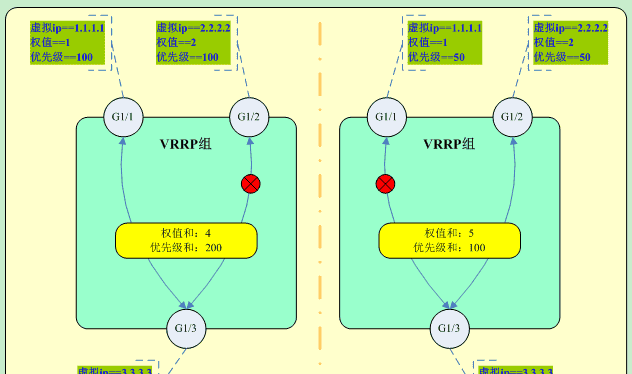

NF6.0.1版本在虚拟路由冗余,即三层HA中引入了【权值】功能。

主备NF做三层HA时,如果主备NF都有网口故障,那么主备防火墙都会进入Fault状态,所有的网络都会中断。为解决这一问题,引入“链路权值”机制。

为NF中每个链路中的各个接口配置权值;

当主备NF同一对接口donw,两设备都进入未激活状态时,计算VRRP组中的接口的“权值和”,“权值和”高的进入激活状态,低的进入未激活状态;

如果主备NF的“权值和”相同,再计算接口的“优先级和”,“优先级和”高的进入激活状态,低的进入未激活状态;

正常情况下,不允许将主备设备的优先级配置一致。如果出现这种情况,将比较心跳口IP大小,整型值大的为主机;

VRRP中的虚拟MAC的作用是什么?

虚拟MAC地址,是根据VRRP备份组,组号生成的MAC地址。

格式为:00-00-5E-00-01-{ virtual-router-ID }。一个virtual-router-ID对应一个虚拟MAC地址。

默认情况下,防火墙进行三层转发时使用物理接口的实际MAC地址对报文进行封装。

但是,防火墙上下行设备若存在四层交换机时,则因为四层交换机上也会建立类似会话表的连接状态表,连接状态表中会记录从防火墙发送过来的报文源MAC地址,也就是NF接口的实际MAC地址。当四层交换机发送报文时,直接根据状态记录表中的MAC地址(防火墙物理接口的实际MAC地址)来填充报文的目的MAC,然后将报文发送出去。主备状态发生切换时,四层交换机不会自动更新状态记录表中的MAC地址,因此还会将报文发送至原来的主用设备,导致业务中断。

因此VRRP中的虚拟MAC功能,使防火墙接口发送的报文都使用虚拟MAC地址来封装,四层交换机上记录的也是虚拟MAC地址。这样在主备状态切换时,业务报文的源MAC地址不会发生变化,从四层交换机发送的报文也会被正确的转发至新的主用设备上,业务不会中断。

绿盟防火墙对于一条流的老化时间说明

1.收到【RST】或者完整四次挥手时,防火墙立即删除会话;

2.收到的首包不是【SYN】,而是【SYN+ACK】或者【ACK】,四秒后老化;

3.防火墙收到完整的三次握手,老化时间是30分钟;

4.收到【UDP】的流量,单向流4秒老化,双向60秒老化;

5.防火墙收到[SYN]后,收不到[SYN+ACK]包,四秒后老化;

6.防火墙收到[SYN]和[SYN+ACK]后,收不到[SYN],四秒后老化;

7.防火墙收到4次挥手中的【FIN+ACK】后,防火墙立即删除会话。

对于防火墙会命中反向会话说明

1.防火墙收到【RST】或者完整完整四次挥手,防火墙立即删除会话。然后防火墙又收到同一条流服务器的数据,就会命中反向会话;

2.防火墙防收到4四次挥手中的【FIN+ACK】后,防火墙立即删除会话。然后防火墙又收到同一条流服务器的数据,就会命中反向会话。

相关文章