摘要:在本文中,我们将把模糊测试(Fuzzing)提升到一个新的智能水平。我们将超越简单的“随机变异”Fuzzing,深入探讨智能模糊测试(Smart Fuzzing)的核心算法。你将学习两种主要的智能Fuzzer类型:基于语法的Fuzzing(Grammar-Based),即教会Fuzzer理解协议或文件格式的“语法”来构造半合法的畸形数据;以及“Fuzzing之王”——覆盖率引导的Fuzzing(Coverage-Guided),它通过插桩(Instrumentation)和反馈循环,“学习”如何生成能够触发目标程序新代码路径的输入。我们将探讨这些算法的原理,并介绍如何在Python中利用

Atheris

关键词:Python, 模糊测试, Fuzzing, 智能算法, 覆盖率引导, 语法Fuzzing, AFL, Atheris, 漏洞挖掘

正文

⚠️ 警告:高风险主动测试,务必在隔离环境中进行

模糊测试会向目标程序发送大量畸形数据,极有可能导致目标程序和服务崩溃。必须在完全隔离和授权的测试环境中(例如,虚拟机中的目标程序、CTF比赛)进行。

1. Fuzzing的“智商”:从“Dumb”到“Smart”

Dumb Fuzzer(如

boofuzz

策略:基于一组预定义的“变异”规则(例如,超长字符串、边界整数、随机比特翻转),对协议的已知字段进行“暴力”替换。

优点:实现简单,能快速找到“浅层”的漏洞(如未检查长度的缓冲区溢出)。

缺点:效率低下。它无法“穿透”协议的校验层。如果一个协议要求第一个字段必须是

LOGIN

LOGIN

LOGNN

Smart Fuzzer(智能Fuzzer):

策略:它理解被测试目标的结构或行为,并利用这些信息来指导变异过程,以“欺骗”程序的校验,深入到代码的“深水区”。

2. 智能算法一:基于语法的Fuzzing (Grammar-Based Fuzzing)

这种Fuzzer“学习”了目标的“语法”,并在此基础上进行变异。

原理:我们不再是Fuzz原始的字节流,而是先为协议或文件格式定义一个形式化语法(Grammar)。Fuzzer会基于这个语法树来生成测试用例。

示例:假设我们要Fuzz一个URL查询字符串

?id=123&user=admin

Dumb Fuzzer:可能会生成

?id=12%s&user=AAx00

Grammar-Based Fuzzer:

定义语法:

Query -> Param | Param "&" Query

Param -> Key "=" Value

生成:它会保持

&

=

Key

Value

示例输出:

?id=999999999&user=admin

?id=123&user=admin&user=guest

?%s=%d&user=admin

Python实现(概念):

boofuzz

s_string

s_delim

Python

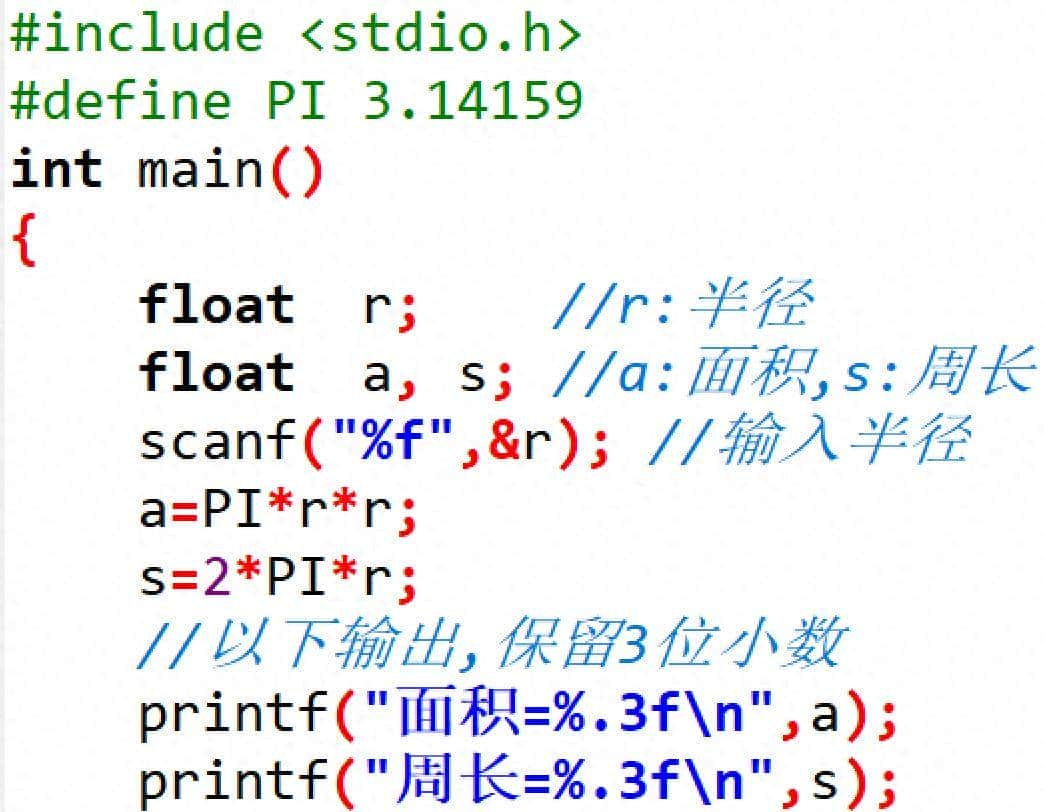

# 概念:一个简单的语法生成器

import random

def get_method(): return random.choice(["GET", "POST", "HEAD", "PUT"])

def get_path(): return "/" + "".join(random.choices("abcde", k=5))

def get_version(): return "HTTP/1.1"

# Fuzzer根据语法生成测试用例

for _ in range(3):

test_case = f"{get_method()} {get_path()} {get_version()}

Host: example.com

"

print(repr(test_case))

# 这种方式生成的测试用例,远比随机字节流“聪明”3. 智能算法二:覆盖率引导的Fuzzing (Coverage-Guided Fuzzing)

这是现代Fuzzing(如AFL, libFuzzer)的“王者”,它引入了反馈(Feedback)。

核心思想:一个“好”的Fuzzing输入,是那个能够让程序执行到之前从未执行过的代码路径的输入。

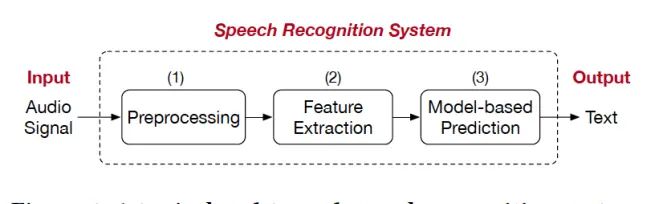

工作流程(反馈循环):

插桩 (Instrumentation):在编译目标程序时,插入特殊的“探针”代码,用于记录执行了哪些代码块(Basic Blocks)。

语料库 (Corpus):准备一个或多个合法的输入文件(“种子”)。

Fuzzing循环: a. 从语料库中选择一个输入,并对其进行轻微的变异。 b. 将变异后的输入喂给“插桩”过的目标程序。 c. 监控:程序是否崩溃? d. 收集反馈:程序执行了哪些代码块? e. 进化 (Evolution):如果这个输入触发了新的代码块(即增加了代码覆盖率),Fuzzing引擎就认为这个输入是“有趣的”,并将其保留在语料库中,作为下一次变异的基础。如果它没有发现新路径,就将其丢弃。

效果:Fuzzer就像一个“有奖赏”的“AI玩家”,它不断地通过“试错”和“奖赏”(新覆盖率),“学习”如何组合出更复杂的输入,以“解锁”更深层次的代码逻辑,直到最终触发隐藏在深处的Bug(崩溃)。

4. Python中的覆盖率引导Fuzzing:

Atheris

Atheris

由于Python是解释型语言,AFL等传统二进制Fuzzer无法直接使用。Google开源的

Atheris

Atheris

libFuzzer

环境准备:

Bash

pip install atheris

代码示例 (

fuzz_atheris.py

Python

# fuzz_atheris.py

import atheris

import sys

def complex_parser(data: bytes):

"""

一个需要被Fuzz的目标函数,它有一个隐藏的漏洞。

"""

if len(data) < 10:

return # 浅层路径1

# Fuzzer需要“学会”让输入大于10字节

if data.startswith(b"MAGIC_"):

# Fuzzer需要“学会”这个魔术头部

if data[6:10] == b"KEY_":

# Fuzzer需要“学会”这个第二个关键词

if data[-1] == 0xFF:

# Fuzzer需要“学会”在末尾放一个 0xFF

# --- 隐藏的Bug ---

# 只有满足所有条件才能到达这里

if data[10] == 0x42: # 假设第10个字节是'B'

raise RuntimeError("!!! 恭喜,你找到了这个隐藏的崩溃点 !!!")

# 浅层路径2

return

# --- Fuzzing入口 ---

def TestOneInput(data: bytes):

"""

Atheris会调用这个函数,传入自动变异的data

"""

try:

complex_parser(data)

except RuntimeError as e:

# Fuzzer的目标就是触发这个

print(f"!!! 捕获到崩溃: {e} !!!")

# (在真实Fuzzing中,我们不捕获,而是让它崩溃,Atheris会自动记录)

# pass

raise # 让Atheris知道它崩溃了

except Exception:

pass # 忽略其他解析错误

def main():

# Atheris.Setup 会处理命令行参数

atheris.Setup(sys.argv, TestOneInput)

# Atheris.Fuzz() 会启动Fuzzing循环

print("[*] Atheris Fuzzing 启动... (按下 Ctrl+C 停止)")

atheris.Fuzz()

if __name__ == "__main__":

main()运行:

python fuzz_atheris.py

data

len(data) < 10

MAGIC_

b'MAGIC_KEY_Bxff'

5. 崩溃分析与去重 (Syllabus 3.1.1.3)

当

atheris

boofuzz

**崩溃去重(Crash Deduplication)**是Fuzzing框架的核心功能。

原理:当程序崩溃时,Fuzzer会捕获其堆栈跟踪(Stack Trace)或崩溃地址。

去重:Fuzzer会计算这个堆栈跟踪的一个哈希值。如果一个新的崩溃,其堆栈哈希与已有的崩溃相同,Fuzzer就会将其归为“重复崩溃”,不予报告。

效果:

Atheris

总结

智能模糊测试是自动化漏洞挖掘的“核武器”。通过从“盲目变异”进化到**基于语法(Grammar-Based)和基于覆盖率(Coverage-Guided)**的策略,Fuzzing引擎的效率和深度都发生了质的飞跃。在Python中,

boofuzz

Atheris

相关文章