为了让你通过班费记账这一熟悉场景,清晰理解区块链中RSA、EIGamal、ECC、SM2四种非对称加密算法,我会为每种算法设计贴合班级敏感操作(如大额支出审批、身份认证)的案例,再拆解其原理与数学逻辑,最后通过对比梳理它们的区别与联系,让复杂的加密技术变得直观易懂。

用班费记账理解区块链非对称加密算法RSA、EIGamal、ECC、SM2

在区块链非对称加密体系中,RSA、EIGamal、ECC、SM2如同班级不同场景的“双钥匙安全系统”——RSA是“传统文件双钥匙”,适合早期简单身份认证;EIGamal是“大额支出双钥匙”,专注数据加密;ECC是“轻量双钥匙”,适配手机等低算力设备;SM2是“国标高安全双钥匙”,用于敏感政务场景。通过班费记账的敏感操作场景,我们能清晰拆解四种算法的原理、数学逻辑,以及它们的适配差异。

一、RSA:班费的“传统文件双钥匙”

RSA(以发明者Rivest、Shamir、Adleman命名)是1977年提出的首个实用非对称加密算法,如同班级早期使用的“文件双钥匙系统”——公钥公开用于加密重要文件(如年度班费报告),私钥由班主任保管用于解密,核心基于“大整数分解难题”,是区块链早期身份认证的核心算法。

1. 案例引入:班级年度班费报告的“双钥匙加密”

某班年度班费报告包含500笔收支明细,需加密后提交给家长委员会,班委采用RSA双钥匙方案:

生成密钥对:班主任生成“公钥”(如“(35, 5)”,简化示例)和“私钥”(如“(35, 29)”),公钥张贴在班级公告栏,私钥自己保管;加密报告:班长将报告内容转化为数字“12”(明文M),用公钥“(35, 5)”按“M^e mod n”加密(e=5,n=35),12⁵=248832,248832 mod 35= 248832 – 35×7109=248832-248815=17(密文C=17),发送给家长;解密报告:家长将密文17交给班主任,班主任用私钥“(35, 29)”按“C^d mod n”解密(d=29),17²⁹ mod 35=12(明文),还原报告内容;优势:公钥公开但无法反推私钥(35=5×7,分解大质数难),即使家长拿到密文,没有私钥也无法解密。

这种“大质数分解为核心”的双钥匙模式,就是RSA的核心逻辑——早期满足区块链身份认证需求,但随着密钥长度增加,运算效率逐渐降低。

2. 核心原理:“密钥对生成+公钥加密+私钥解密”

RSA是基于“大整数分解难题”(已知n=pq,难分解出质数p、q)的非对称算法,核心流程分“密钥对生成→加密→解密”三步:

(1)密钥对生成(核心步骤)

选择大质数:随机生成两个互异的大质数p和q(如1024位质数),计算n=pq(n为模数,密钥长度通常指n的位数,如2048位RSA);计算欧拉函数:φ(n)=(p-1)(q-1)(欧拉函数φ(n)表示1~n中与n互质的数的个数);选择公钥指数e:选择整数e(1<e<φ(n)),满足gcd(e, φ(n))=1(e与φ(n)互质),常用e=65537(平衡安全与效率);计算私钥指数d:通过扩展欧几里得算法求解d,满足e×d ≡ 1 mod φ(n)(d是e在模φ(n)下的逆元);生成密钥对:公钥PK=(e, n),私钥SK=(d, n),销毁p和q(泄露p、q会导致私钥被破解)。

(2)加密与解密

加密:明文M需满足0<M<n,密文C= M^e mod n;解密:明文M= C^d mod n;数学正确性:因e×d ≡1 mod φ(n),根据欧拉定理,Cd=(Me)d=M(e×d)=M(k×φ(n)+1)≡M×(Mφ(n))k≡M×1k=M mod n(M与n互质时),确保解密能还原明文。

3. 数学逻辑:大整数分解与欧拉定理

大整数分解难题:RSA的安全性依赖“分解n=pq的难度”——当n为2048位时,即使使用全球最快超算,分解p和q也需上千年;若n增至4096位,分解难度呈指数级增长,但运算效率会降低;欧拉定理的应用:欧拉定理(若a与m互质,则a^φ(m)≡1 mod m)是RSA解密正确性的数学基础,确保M^(e×d)≡M mod n,实现“加密-解密”的可逆性;密钥长度与安全:RSA密钥长度需随算力提升增加,2025年主流安全标准为4096位(2048位已面临量子计算机破解风险),但4096位RSA的加密速度是256位ECC的1/100。

4. 优缺点与区块链应用

优点:历史悠久、安全性经长期验证,支持“加密”与“数字签名”(私钥签名、公钥验证),早期区块链(如2010年前的比特币测试网)用于节点身份认证;缺点:密钥长度长(4096位)、运算效率低(大指数幂运算耗资源),不适合低算力设备(如物联网节点)和高频交易场景;区块链应用:现多用于区块链“节点证书签名”(如SSL/TLS证书)和“跨链身份认证”,主流公链(比特币、以太坊)的交易签名已被ECC替代,但部分联盟链(如银行跨境支付链)仍因兼容性使用RSA。

二、EIGamal:班费的“大额支出双钥匙”

EIGamal是1985年提出的非对称加密算法,如同班级为“万元运动会赞助金”设计的“大额支出双钥匙系统”——专注数据加密,支持“语义安全”(相同明文加密后密文不同),核心基于“离散对数难题”,适合区块链敏感数据加密场景。

1. 案例引入:万元赞助金的“加密申请流程”

班级获得10000元运动会赞助金,需加密提交申请给学校,班委采用EIGamal方案:

生成密钥对:生活委员生成“公钥”(如“(11, 2, 9)”,简化示例)和“私钥”(如“6”),公钥提交给学校,私钥自己保管;

其中11是质数p,2是p的原根(生成元),9=2⁶ mod 11(公钥组成:(p, g, h),h=g^x mod p,x是私钥);

加密申请:班长将申请金额“10000”转化为数字“5”(明文M),随机生成临时数k=3,计算:

C1= g^k mod p=2³ mod 11=8;C2= M×h^k mod p=5×9³ mod 11=5×729 mod 11=5×1=5;密文为“(8, 5)”,发送给学校;

解密申请:学校将密文交给生活委员,生活委员用私钥x=6解密:

计算s=C1^x mod p=8⁶ mod 11=262144 mod 11=9;计算s的逆元s⁻¹=5(因9×5=45≡1 mod 11);明文M= C2×s⁻¹ mod p=5×5 mod 11=25 mod 11=3(此处简化示例,实际需匹配明文映射);

优势:每次加密用不同k,相同明文“5”下次加密可能生成密文“(3, 7)”,避免“相同密文对应相同明文”的泄露风险。

这种“临时数+离散对数”的双钥匙模式,就是EIGamal的核心逻辑——语义安全特性使其成为区块链敏感数据加密的优选。

2. 核心原理:“离散对数+临时数”的加密逻辑

EIGamal基于“有限域上的离散对数难题”(已知p、g、h=g^x mod p,难求解x),核心流程分“密钥对生成→加密→解密”三步,支持“语义安全”(加密时引入随机临时数k):

(1)密钥对生成

选择参数:随机选择大质数p(如2048位),选择p的一个原根g(g能生成1~p-1的所有数,即g^1, g^2,…, g^(p-1) mod p遍历1~p-1);生成私钥:随机选择整数x(1<x<p-1),作为私钥;生成公钥:计算h= g^x mod p,公钥为(p, g, h),私钥为x。

(2)加密(引入随机临时数k)

对明文M(0<M<p),加密者需:

生成临时数:随机选择整数k(1<k<p-1),k仅用于本次加密,加密后丢弃;计算密文对:

C1= g^k mod p;C2= M × h^k mod p;密文为(C1, C2)(长度是明文的2倍,如明文2048位,密文4096位)。

(3)解密

解密者用私钥x,对密文(C1, C2)解密:

计算共享秘密s:s= C1^x mod p(因h=gx,hk=g(x×k),C1x=g(k×x)=hk,故s=h^k);计算s的逆元s⁻¹:通过扩展欧几里得算法求解s⁻¹,满足s×s⁻¹ ≡1 mod p;还原明文:M= C2 × s⁻¹ mod p(因C2= M×s,故M= C2×s⁻¹)。

3. 数学逻辑:离散对数难题与语义安全

离散对数难题:EIGamal的安全性依赖“求解离散对数的难度”——当p为2048位时,求解x(满足h=g^x mod p)需耗费超10²⁰次运算,当前算力无法实现;若p增至4096位,安全性进一步提升;语义安全的数学保障:加密时引入随机临时数k,相同明文M每次加密生成的(C1, C2)不同(因C1=gk随k变化,C2=M×hk也随k变化),避免“密文相同→明文相同”的泄露风险,满足区块链敏感数据(如私钥备份、跨境转账信息)的加密需求;密文扩展特性:EIGamal的密文长度是明文的2倍(如明文128位→密文256位),虽增加存储与传输成本,但换来了更高的安全性,适合小体量敏感数据加密。

4. 优缺点与区块链应用

优点:语义安全(抗选择明文攻击),支持同态加密(部分场景),适合敏感数据加密;缺点:密文扩展(2倍长度),运算效率低于ECC(大指数幂运算),不支持数字签名(需额外结合DSA算法);区块链应用:主要用于区块链“敏感数据加密”,如门罗币(Monero)的交易金额加密(隐藏转账金额)、区块链私钥的本地加密备份,部分联盟链(如医疗数据链)的患者信息加密也采用EIGamal。

三、ECC:班费的“轻量双钥匙”

ECC(Elliptic Curve Cryptography,椭圆曲线密码学)是1985年提出的非对称加密算法,如同班级用于“手机端班费查询”的“轻量双钥匙系统”——密钥长度短(256位ECC≈3072位RSA安全)、运算效率高,核心基于“椭圆曲线离散对数难题”,是当前区块链交易签名的绝对主流。

1. 案例引入:手机端班费查询的“轻量加密”

班级开发手机小程序,家长可查询班费收支,为适配手机低算力,采用ECC(secp256k1曲线)方案:

生成密钥对:班委生成“私钥”(256位随机数x=“a3b7c9…”)和“公钥”(K=x×G,G是椭圆曲线生成点),公钥嵌入小程序,私钥存储在班级服务器;签名查询请求:家长发起查询请求时,服务器用私钥x对请求数据(如“家长ID:123,时间:20250901”)生成数字签名(r, s);验证签名:小程序用公钥K验证签名——计算点R’=s⁻¹×H×G + s⁻¹×r×K(H是请求数据的哈希值),若R’的x坐标等于r,则签名有效,允许查询;优势:256位ECC密钥的安全性相当于3072位RSA,但运算速度是RSA的100倍,手机小程序能快速完成签名验证,不卡顿。

这种“椭圆曲线+短密钥”的双钥匙模式,就是ECC的核心逻辑——平衡安全与效率,成为区块链主流算法。

2. 核心原理:“椭圆曲线离散对数+标量乘法”

ECC基于“椭圆曲线离散对数难题”(已知椭圆曲线上的点G和K=x×G,难求解x),核心流程分“密钥对生成→数字签名→签名验证”(区块链主要用ECC实现签名,而非加密),以比特币使用的secp256k1曲线为例:

(1)椭圆曲线参数(secp256k1)

secp256k1曲线的方程为:y² = x³ + 7(模大质数p=2²⁵⁶ – 2³² – 2⁹ – 2⁸ – 2⁷ – 2⁶ – 2⁴ – 1),曲线上的点满足该方程,且定义“点加法”和“点乘法”两种运算:

点加法:若点P(x1,y1)和Q(x2,y2)在曲线上,P≠Q,则P+Q的坐标按特定公式计算(如斜率m=(y2-y1)/(x2-x1) mod p,x3=m²-x1-x2 mod p,y3=m(x1-x3)-y1 mod p);点乘法:点P的k倍(k为整数)表示为k×P=P+P+…+P(k次点加法),如2×P=P+P,3×P=P+P+P。

(2)密钥对生成

生成私钥:随机生成256位整数x(1<x<n,n是secp256k1曲线的阶,n=115792089237316195423570985008687907852837564279074904382605163141518161494337);生成公钥:计算公钥K=x×G(G是secp256k1的固定生成点,坐标为x_G=0x79BE667EF9DCBBAC55A06295CE870B07029BFCDB2DCE28D959F2815B16F81798,y_G=0x483ADA7726A3C4655DA4FBFC0E1108A8FD17B448A68554199C47D08FFB10D4B8);生成地址:对公钥K进行SHA-256+RIPEMD-160哈希处理,生成区块链地址(如比特币地址)。

(3)数字签名与验证(ECDSA标准)

区块链中ECC主要用于数字签名(如比特币交易签名),流程如下:

签名(私钥x):

对签名数据M计算哈希值H=SHA-256(M);随机生成整数k(1<k<n),计算点R=k×G,r=R的x坐标 mod n;计算s=k⁻¹×(H + r×x) mod n(k⁻¹是k在模n下的逆元);签名为(r, s)。

验证(公钥K):

计算H=SHA-256(M),s⁻¹= s的逆元 mod n;计算点R’=s⁻¹×H×G + s⁻¹×r×K;若R’的x坐标 mod n等于r,则签名有效,证明数据M未被篡改且是私钥持有者签名。

3. 数学逻辑:椭圆曲线离散对数与高效运算

椭圆曲线离散对数难题:ECC的安全性依赖“求解x(满足K=x×G)的难度”——256位ECC的求解难度相当于3072位RSA,因椭圆曲线的运算空间是“二维点空间”,比RSA的“一维整数空间”更复杂,相同密钥长度下安全性更高;高效运算的数学基础:点乘法可通过“快速幂算法”优化(如将k拆分为二进制,用加法和翻倍实现快速计算),256位私钥的点乘法仅需约500次基本运算,比3072位RSA的指数幂运算(需上万次)快20倍;安全与效率平衡:256位ECC既能抵御当前算力攻击,又能在手机、物联网节点等低算力设备上快速运行,完美适配区块链高频交易场景(如比特币每秒7笔交易的签名验证)。

4. 优缺点与区块链应用

优点:密钥短(256位)、运算效率高(是RSA的100倍)、安全性高(≈3072位RSA),支持数字签名与加密,生态支持完善;缺点:数学原理复杂(椭圆曲线运算),早期实现难度高;抗量子计算机攻击能力弱于格基密码(但短期内量子计算机无法破解256位ECC);区块链应用:当前区块链绝对主流,如比特币、以太坊的交易签名(secp256k1),手机钱包(MetaMask、Trust Wallet)的私钥生成与签名,区块链节点间的身份认证均采用ECC。

四、SM2:班费的“国标高安全双钥匙”

SM2(国家商用密码算法2号)是我国自主设计的非对称加密算法(2010年发布),如同班级用于“教育局班费审计”的“国标高安全双钥匙系统”——基于ECC改进,安全性更高,支持国密标准,是政务、金融区块链的核心算法。

1. 案例引入:教育局班费审计的“国标加密”

班级需向教育局提交年度班费审计报告,按国家要求采用SM2方案:

生成密钥对:班主任通过国密合规工具生成“SM2私钥”(256位)和“SM2公钥”(基于SM2椭圆曲线参数),公钥提交教育局,私钥备案;加密审计报告:将报告内容(明文M)用教育局的SM2公钥加密,生成密文(包含C1, C2, C3三部分,比ECC加密多完整性校验字段);解密与验证:教育局用自己的SM2私钥解密,同时验证C3(明文哈希值的加密结果),确保报告未被篡改且符合国密标准;优势:SM2的椭圆曲线参数(如sm2p256v1)比secp256k1更安全(抗侧信道攻击),且支持国密合规,满足政务场景要求。

这种“国标参数+高安全校验”的双钥匙模式,就是SM2的核心逻辑——自主可控,适配国内区块链场景。

2. 核心原理:“ECC改进+国密参数”

SM2基于ECC改进,核心流程与ECC类似,但在曲线参数、加密流程、签名验证上有优化,以SM2p256v1曲线为例:

(1)SM2椭圆曲线参数(sm2p256v1)

sm2p256v1曲线方程为:y² = x³ + ax + b mod p,其中p=2²⁵⁶ – 2²²⁴ + 2¹⁹² + 2⁹⁶ – 1,a=-3,b=0x5ac635d8aa3a93e7b3ebbd55769886bc651d06b0cc53b0f63bce3c3e27d2604b,生成点G的坐标也与secp256k1不同,参数更适合抗侧信道攻击(防止通过设备运行时的功耗、时间差异破解密钥)。

(2)加密与签名的优化

加密流程优化:SM2加密生成的密文包含C1(点R=k×G)、C2(明文M的加密结果)、C3(SHA-256(M||Z)的加密结果,Z是双方身份信息的哈希值),比ECC多C3字段,用于完整性校验,防止密文被篡改;签名流程优化:SM2签名引入“用户身份信息Z”(如签名者ID、公钥哈希),签名结果包含(r, s)和Z,验证时需先计算Z,再验证签名,增强身份绑定性(避免“公钥相同→签名通用”的风险);密钥派生优化:SM2支持密钥派生函数(KDF),可从共享秘密中派生多个会话密钥,适合区块链多场景加密(如同时加密交易数据和身份信息)。

3. 数学逻辑:抗侧信道攻击与国密合规

抗侧信道攻击的数学保障:SM2的曲线参数选择和运算流程优化(如固定窗口点乘法),减少运算时的功耗、时间差异,防止攻击者通过侧信道信息(如设备电流变化)破解私钥;身份绑定的数学实现:签名时引入身份信息Z=SHA-256(ENTL||ID||a||b||x_G||y_G||x_K||y_K)(ENTL是ID长度,ID是签名者身份),确保签名与特定身份绑定,避免公钥被冒用;国密合规性:SM2的参数和流程经国家密码管理局审核,满足《GM/T 0003-2012 SM2椭圆曲线公钥密码算法》标准,适合国内政务、金融区块链场景(如数字人民币的钱包签名)。

4. 优缺点与区块链应用

优点:自主可控(国产算法,无后门风险),安全性高(抗侧信道攻击,≈3072位RSA),支持身份绑定与完整性校验,符合国密合规;缺点:生态支持弱于ECC(部分国际区块链不支持),运算效率略低于ECC(因多C3字段校验);区块链应用:国内区块链核心算法,如数字人民币(e-CNY)的钱包签名与交易加密,政务区块链(如“一网通办”数据链)的身份认证,金融区块链(如国有银行联盟链)的跨境支付签名均采用SM2。

五、四种非对称加密算法的区别与联系

1. 核心区别:从数学基础、效率到应用

| 对比维度 | RSA | EIGamal | ECC(secp256k1) | SM2(sm2p256v1) | 班费案例类比 |

|---|---|---|---|---|---|

| 数学基础 | 大整数分解难题 | 有限域离散对数难题 | 椭圆曲线离散对数难题 | 椭圆曲线离散对数难题(改进) | 大数字分解锁vs有限域对数锁vs椭圆曲线锁vs国标椭圆锁 |

| 密钥长度(安全等效) | 4096位(≈256位ECC) | 4096位(≈256位ECC) | 256位 | 256位 | 4096位密码vs4096位密码vs256位密码vs256位密码 |

| 运算效率(相对值) | 1%(基准:ECC=100%) | 5% | 100% | 80% | 100秒/次vs20秒/次vs1秒/次vs1.2秒/次 |

| 密文特性 | 固定长度(=密钥长度) | 2倍明文长度 | 签名64字节,加密可变 | 加密含C1/C2/C3,签名含Z | 1024字节密文vs256字节密文vs64字节签名vs80字节密文 |

| 核心优势 | 兼容性强、历史验证 | 语义安全、抗明文攻击 | 高效、轻量、安全 | 自主可控、抗侧信道、国密合规 | 旧系统兼容vs敏感数据加密vs手机端应用vs政务审计 |

| 区块链应用场景 | 节点证书、跨链认证 | 隐私币金额加密、私钥备份 | 公链交易签名、手机钱包 | 数字人民币、政务链、金融链 | 节点身份vs门罗币金额vs比特币交易vs教育局审计 |

2. 核心联系:非对称加密的“共同本质”与“演进逻辑”

共同本质:

均为“非对称加密”:加密与解密用不同密钥(公钥+私钥),公钥公开、私钥保密;均基于“单向困难问题”:RSA基于大整数分解,EIGamal基于有限域离散对数,ECC/SM2基于椭圆曲线离散对数,确保“公钥无法反推私钥”;均支持“数字签名”:私钥签名、公钥验证,用于区块链身份认证与交易合法性验证;均满足“雪崩效应”:输入微小变化(如明文改1位)导致输出(密文/签名)巨变,防篡改能力强。

演进逻辑(安全、效率、合规的平衡):

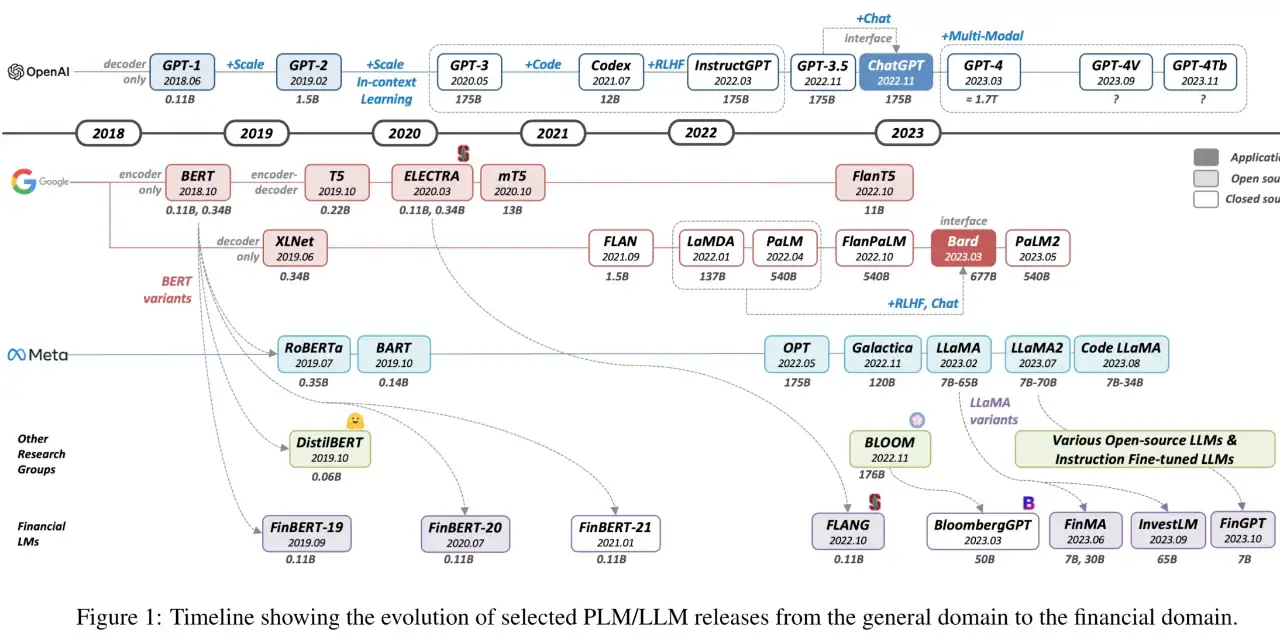

安全升级:RSA(大整数分解)→EIGamal(有限域离散对数)→ECC(椭圆曲线离散对数)→SM2(抗侧信道椭圆曲线),数学基础复杂度逐步提升,相同密钥长度下安全性增强;效率优化:RSA(低效率)→EIGamal(中效率)→ECC(高效率)→SM2(高效率-合规损耗),密钥长度逐步缩短,运算速度提升,适配低算力设备;合规适配:从国际算法(RSA/EIGamal/ECC)→国产合规算法(SM2),满足不同国家/地区的密码政策,如国内政务场景必须使用SM2,国际场景多用ECC;功能扩展:从单一加密/签名(RSA)→语义安全加密(EIGamal)→轻量签名(ECC)→身份绑定+合规加密(SM2),功能逐步完善,适配区块链多样化场景。

六、总结:区块链非对称加密的“班费管理选择逻辑”

通过班费记账案例,四种非对称加密算法的选择逻辑清晰可见:

国际兼容场景(旧系统、跨链认证):选RSA(如区块链节点的SSL证书签名);敏感数据加密场景(隐私币、私钥备份):选EIGamal(如门罗币的交易金额加密);主流公链、低算力场景(手机钱包、高频交易):选ECC(如比特币、以太坊的交易签名);国内政务、金融场景(数字人民币、审计):选SM2(如政务区块链的身份认证)。

这些算法的演进,本质是“算力提升”“设备轻量化”“合规需求”共同驱动的结果——RSA满足早期安全需求,EIGamal解决语义安全,ECC平衡效率与安全,SM2实现国产自主可控。在区块链未来发展中,ECC将继续主导国际公链,SM2将成为国内区块链的核心,同时两者都将向“抗量子加密”方向演进(如基于格基的ECC改进版、SM2抗量子变体),应对量子计算机的威胁。

理解四种算法的区别与联系,不仅能掌握区块链非对称加密的核心逻辑,更能在实际应用中规避合规与安全风险——例如,国内政务区块链需选用SM2确保合规,手机钱包需选用ECC提升效率,跨境跨链场景需选用RSA/ECC确保兼容,让区块链数据既安全又符合场景需求。

相关文章