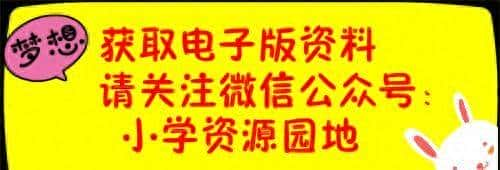

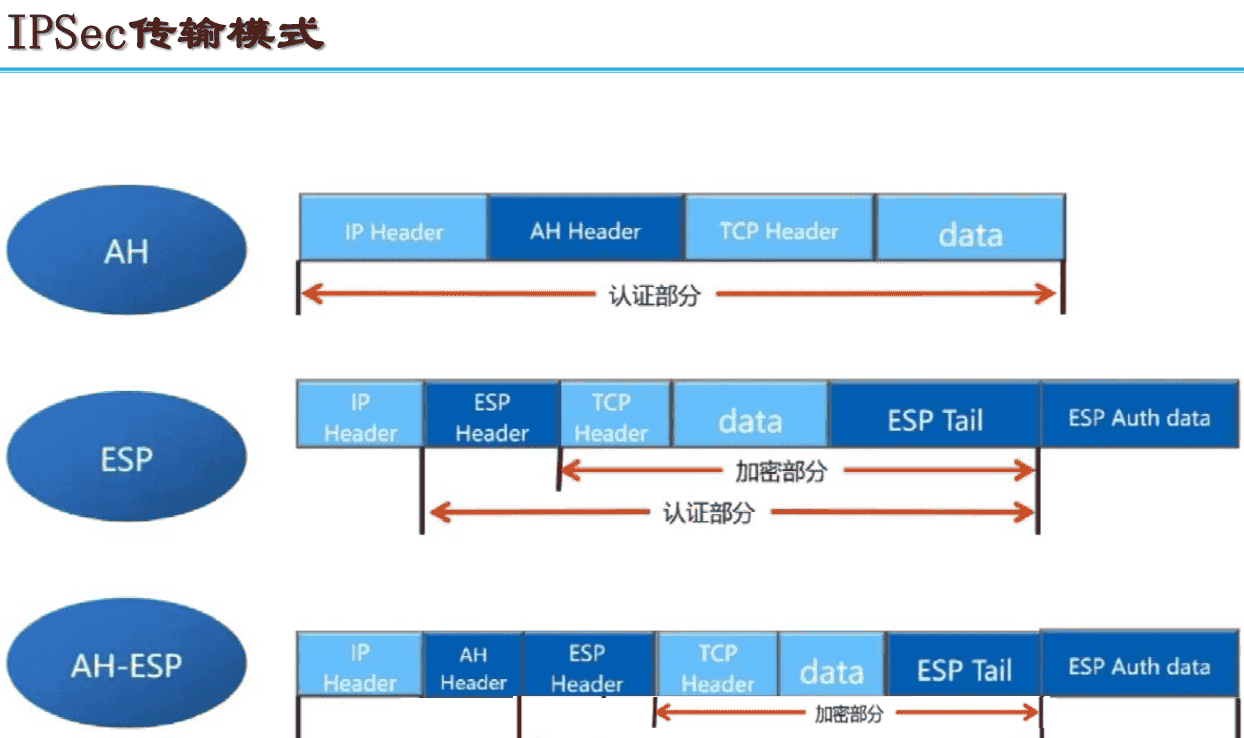

一、传输模式

保护范围:只保护IP数据包的载荷,不保护原始的IP头。

结构:

[原始IP头] [IPsec头 (AH/ESP)] [传输层数据 (TCP/UDP)]

安全性:网络上的路由器能看到原始的源IP和目标IP,并据此进行路由,但看不到里面的TCP/UDP数据。

场景:端到端的安全通信。即通信的双方就是数据的最终发送者和接收者。

实际用途:

两台服务器之间的安全通信:比如公司的Web服务器和数据库服务器在同一个数据中心,但需要加密它们之间的数据传输。

客户端到服务器的安全连接:某些企业应用要求员工电脑直接与服务器建立安全的IPsec连接,而不是通过VPN网关。

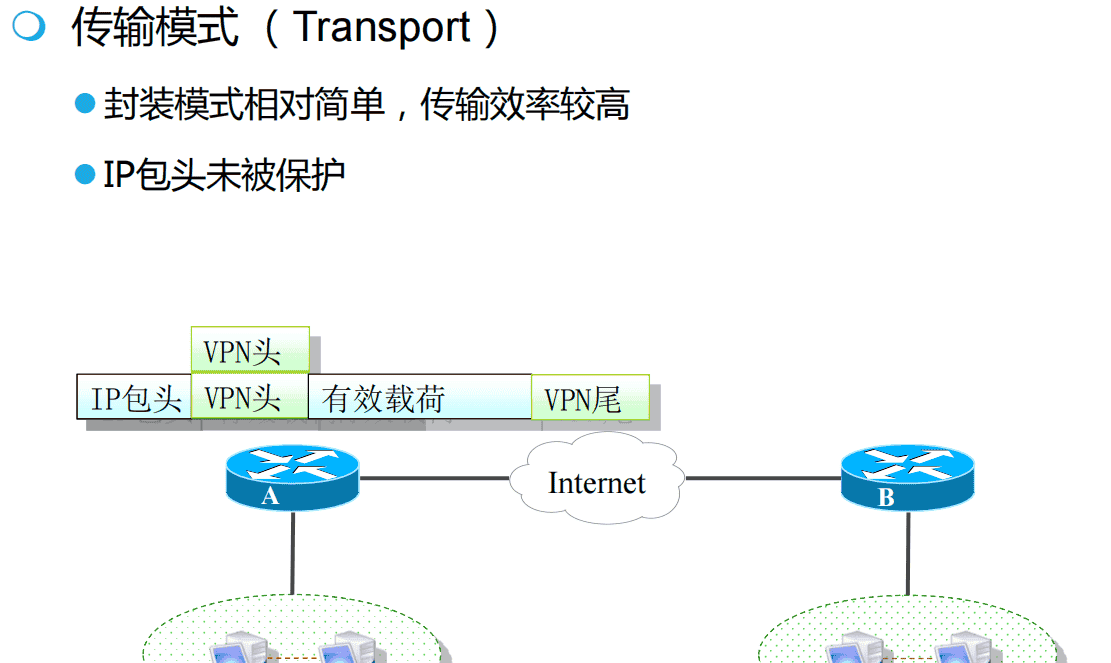

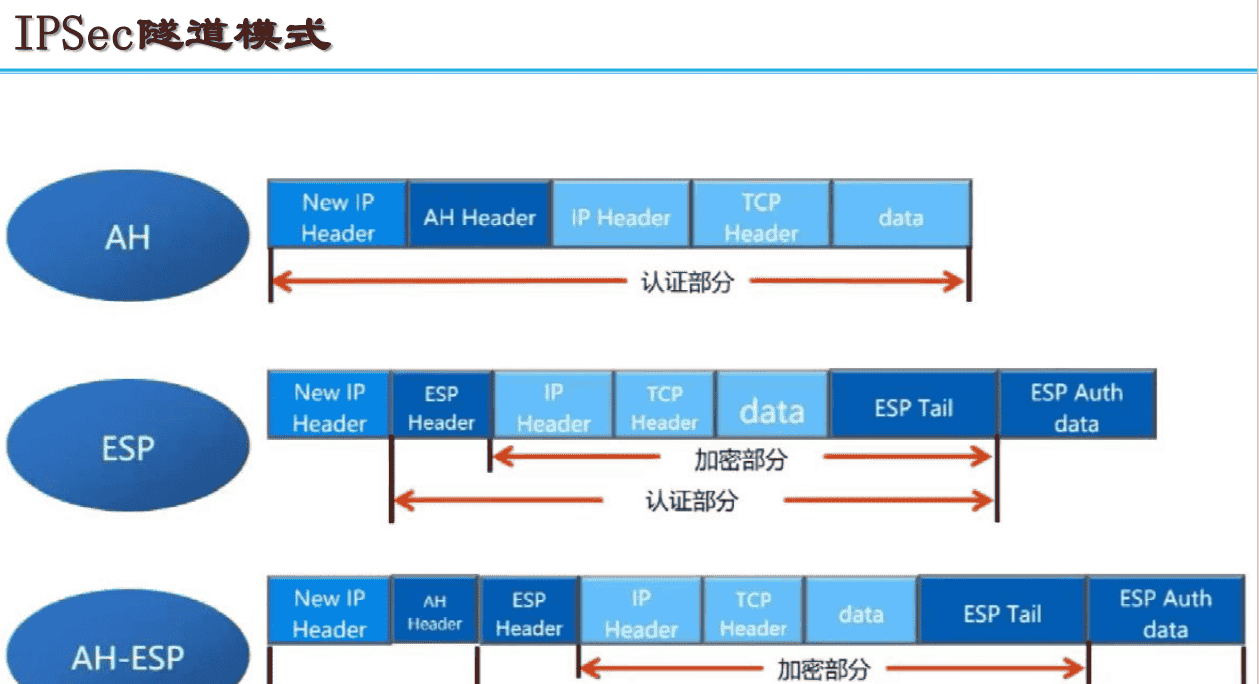

二、隧道模式

保护范围:保护整个原始IP数据包(包括IP头和数据载荷)。

结构:

[新IP头] [IPsec头 (AH/ESP)] [原始IP头] [传输层数据 (TCP/UDP)]

安全性:网络上的路由器只能看到新的IP头(源:你的VPN网关,目标:公司VPN网关),并据此路由。原始的通信内容(谁访问哪个内部服务器)被完全隐藏。

场景:站点到站点VPN 和 远程访问VPN。即通信双方通常至少有一方是网关设备,代表一个内部网络。

实际用途:

站点到站点VPN:连接北京和上海两个办公室的局域网。两边的路由器建立IPsec隧道,所有跨互联网的通信都被加密隧道保护。

远程访问VPN:你在家办公,笔记本电脑和公司的VPN网关建立隧道。你访问公司内网的所有流量,都通过这个加密隧道发送到公司网关,再由网关转发到内部的服务器。

三、AH安全协议

认证整个原始IP数据包,包括IP头中“不可变”的字段(如源/目标地址)和载荷数据

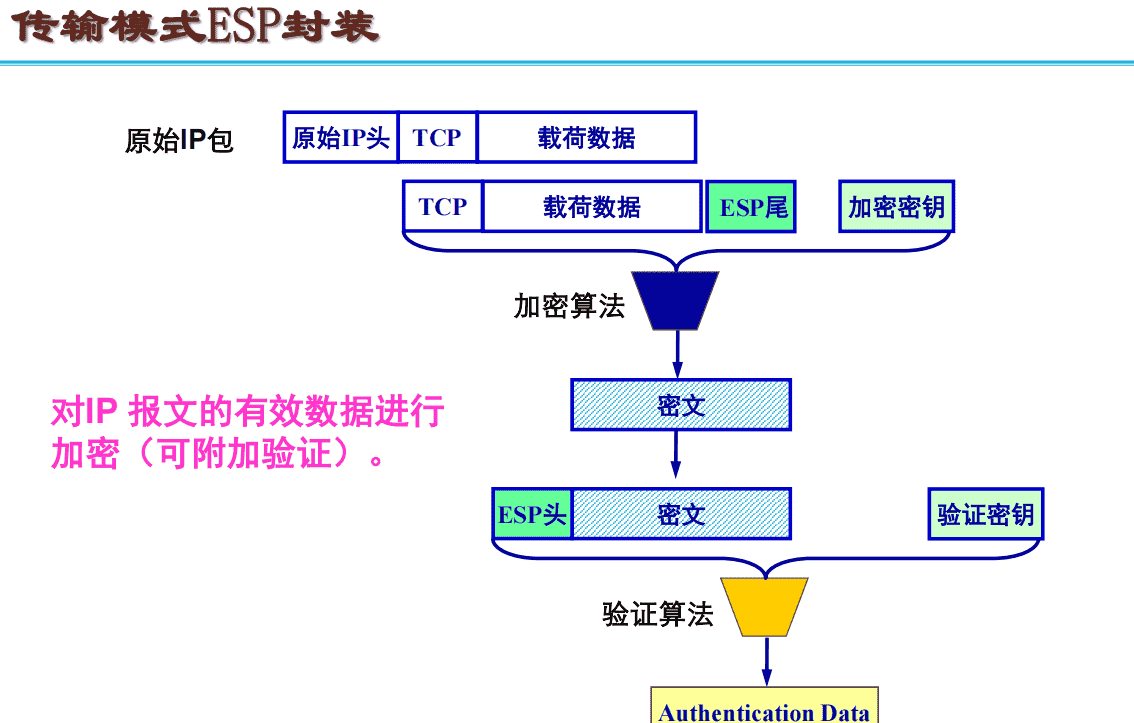

四、ESP安全协议

ESP传输模式:[原始IP头] [ESP头] [加密的: TCP/UDP数据] [ESP尾] [ESP认证尾]

加密传输层载荷(TCP/UDP数据)。

认证范围:认证ESP头、传输层载荷和ESP尾。不认证原始IP头。

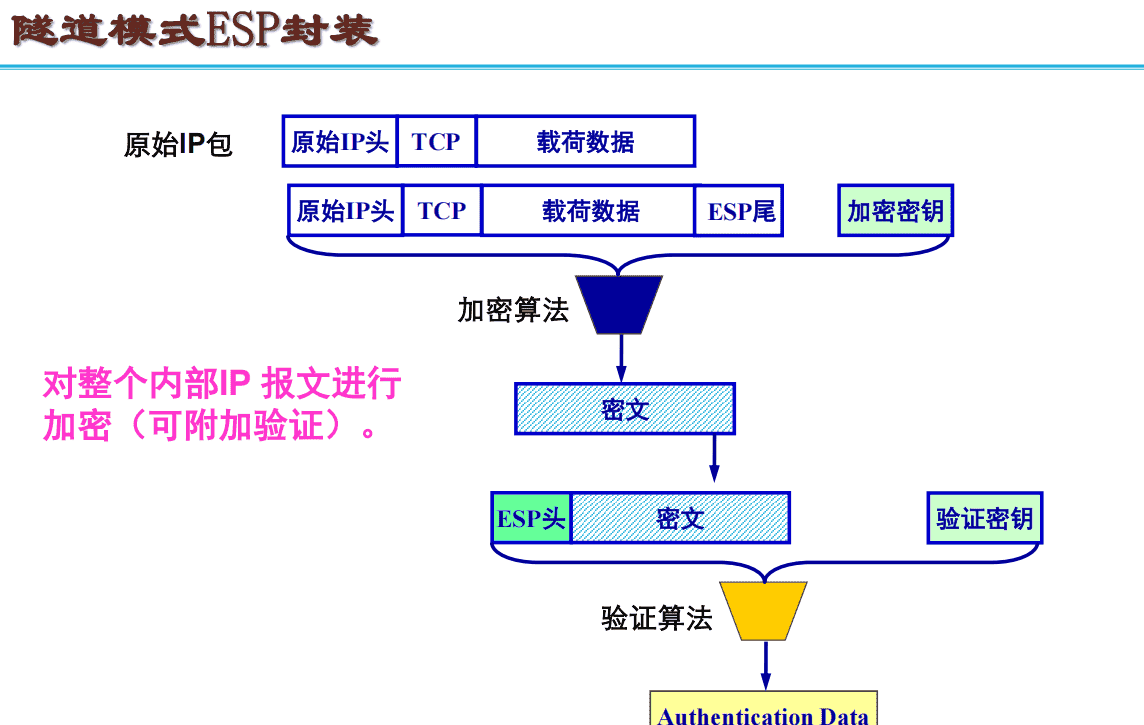

ESP隧道模式:[新IP头] [ESP头] [加密的: 原始IP头] [加密的:TCP/UDP数据] [ESP尾] [ESP认证尾]

加密整个内部的原始IP数据包。

认证范围:认证ESP头、内部的原始IP数据包和ESP尾。不认证外部的新IP头。

相关文章