前言

上一篇文章我们聊到,Linux 的命名空间(Namespaces)和控制组是 K8s 容器化的两大基石。其中命名空间就像给容器画了一个个 “独立结界”,让每个容器里的应用都以为自己独占一台服务器。

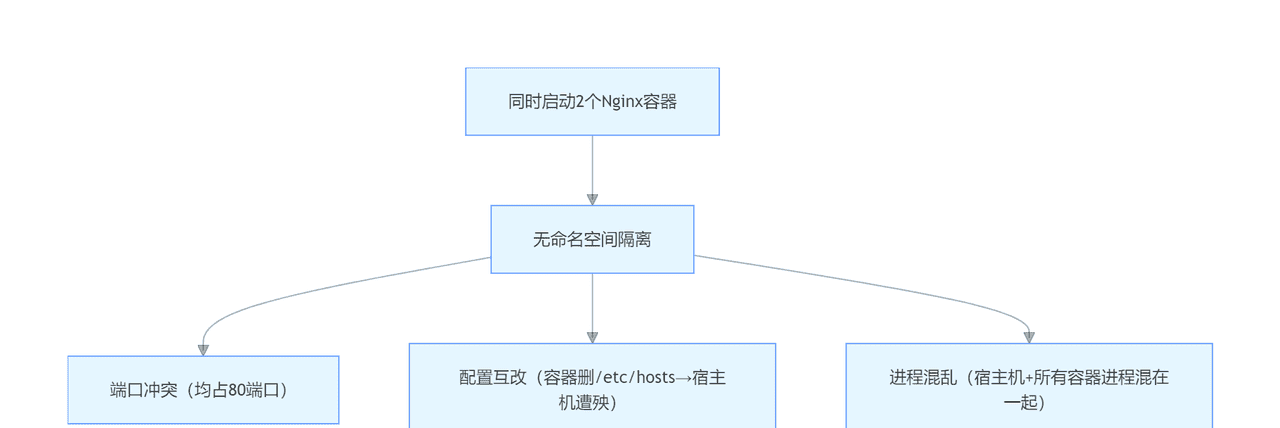

但你有没有想过:如果没有这个 “结界” 会怎样?当你同时启动两个 nginx 容器时,它们都会默认监听 80 端口,结果必然是端口冲突;容器里误删了

/etc/hosts

而命名空间正是为解决这些问题而生的。今天这篇文章就带大家逐一拆解 Linux 的 6 大命名空间,再通过

unshare

一、先搞懂:命名空间到底是什么?

Linux 命名空间是内核提供的一种进程隔离技术。它的核心思路是:对进程可见的系统资源进行 “分组隔离”,让同一命名空间内的进程只能看到本组的资源,看不到其他命名空间的资源。

打个比方,命名空间就像写字楼里的独立办公室。每个办公室(命名空间)里的人(进程)只能看到自己办公室的设备(资源),听不到其他办公室的声音,彼此互不干扰;而写字楼的管理员(Linux 内核)能看到所有办公室的情况,统一管理整栋楼的资源。

在容器技术中,每个容器其实就是一个或一组进程,被包裹在一套完整的命名空间中,从而实现和其他容器、宿主机的隔离。

二、逐一拆解:Linux 的 6 大核心命名空间

Linux 内核提供了 6 种命名空间,分别从进程、网络、文件系统等 6 个维度实现隔离。下面我们逐个剖析,结合通俗解释和实操验证,让你彻底搞懂每个命名空间的作用。

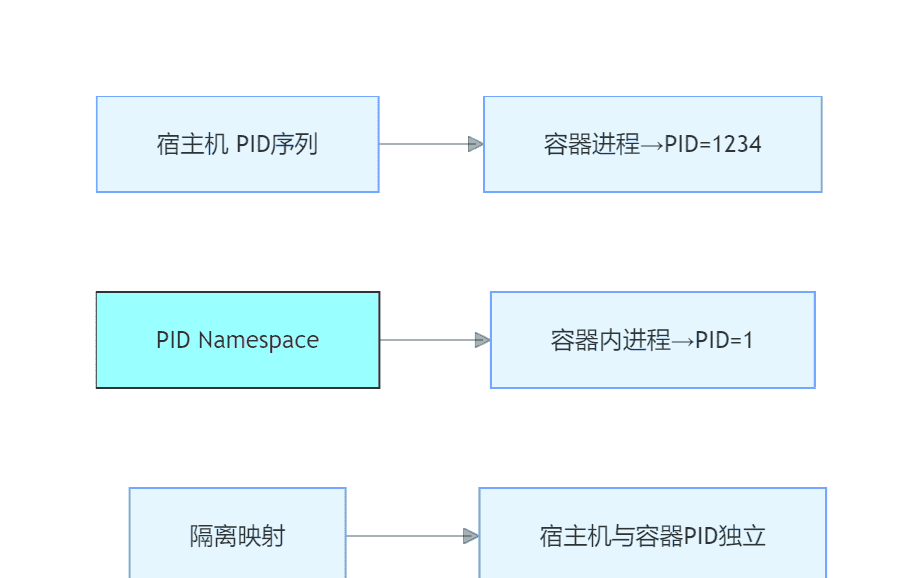

2.1 PID Namespace:进程 ID 的 “独立编号本”

核心作用

隔离进程 ID(PID)。同一命名空间内的进程有独立的 PID 编号序列,不同命名空间的 PID 可以重复,互不影响。

通俗理解

就像两个班级的学生都有 “学号 1” 一样,PID Namespace 让每个容器里都能有

PID=1

实操验证

启动一个容器,进入容器终端查看进程:

bash

# 启动busybox容器

docker run -it --rm busybox /bin/sh

# 容器内查看进程,PID=1的是/bin/sh

ps 预期结果:容器内仅显示

PID=1

/bin/sh

bash

# 查找busybox相关进程

ps aux | grep busybox 预期结果:会看到容器进程在宿主机上的 PID(比如

1234

PID=1

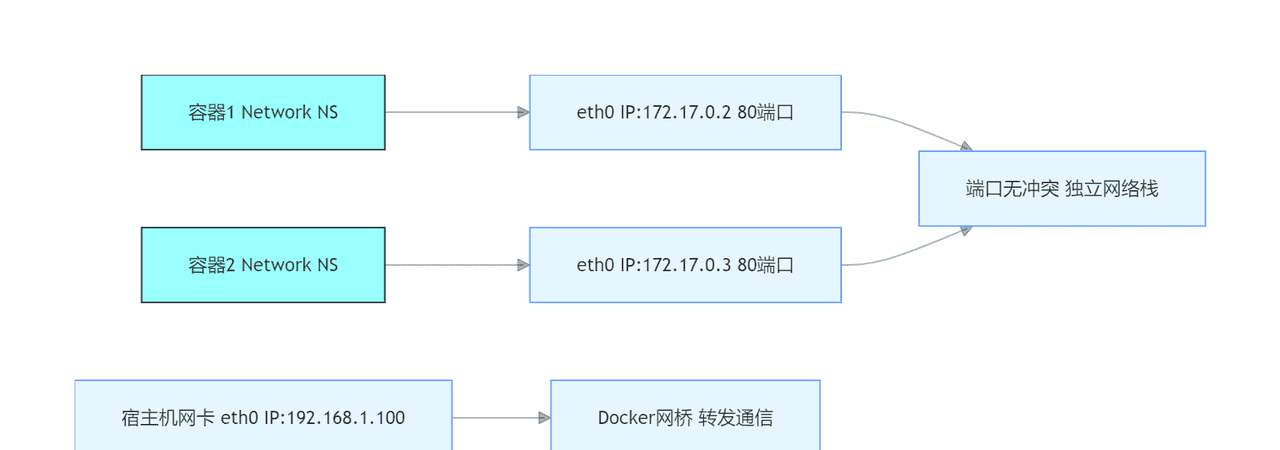

2.2 Network Namespace:网络的 “独立小局域网”

核心作用

隔离网络资源,包括网卡、IP 地址、端口、路由表和防火墙规则。每个命名空间都有一套独立的网络栈,就像一台独立的电脑有自己的网卡和 IP。

通俗理解

每个容器的 Network Namespace 就是一个 “迷你路由器”,容器通过这个路由器和外界通信。两个容器的 80 端口可以同时使用,因为它们属于不同的 “局域网”,端口不会冲突。

实操验证

容器内查看网络配置:在刚才的 busybox 容器终端中执行:

bash

# 查看容器内网卡和IP

ifconfig 预期结果:容器内有

eth0

172.17.x.x

bash

# 列出所有网络命名空间

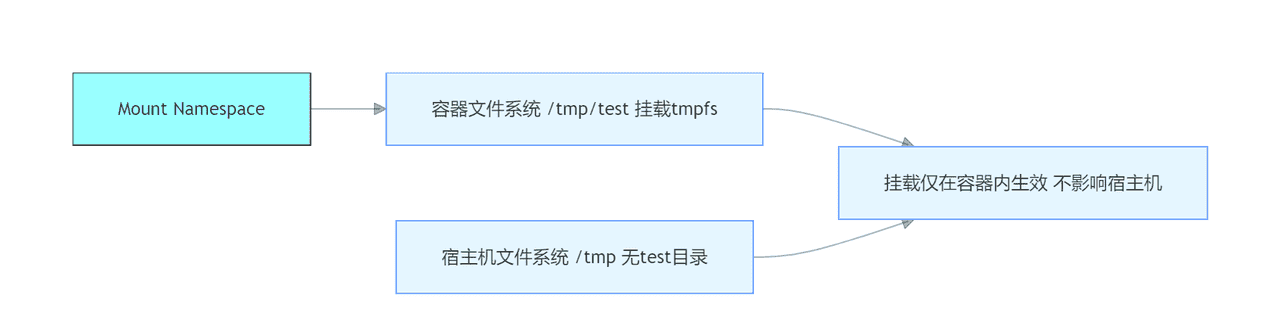

ip netns list2.3 Mount Namespace:文件系统的 “独立抽屉”

核心作用

隔离文件系统的挂载点。每个命名空间可以有自己独立的目录结构,在某个命名空间内挂载 / 卸载文件系统,不会影响其他命名空间和宿主机。

通俗理解

你在自己的抽屉(容器 Mount Namespace)里放文件、整理文件夹,不会影响别人的抽屉(其他容器)和客厅的柜子(宿主机文件系统)。K8s 的 Volume 挂载,就是基于这个命名空间实现的。

实操验证

容器内创建并挂载目录:在 busybox 容器终端执行:

bash

# 创建临时目录

mkdir /tmp/test

# 挂载tmpfs文件系统到该目录

mount -t tmpfs none /tmp/test

# 查看挂载结果

mount | grep /tmp/test 宿主机查看挂载:宿主机终端执行

mount | grep /tmp/test

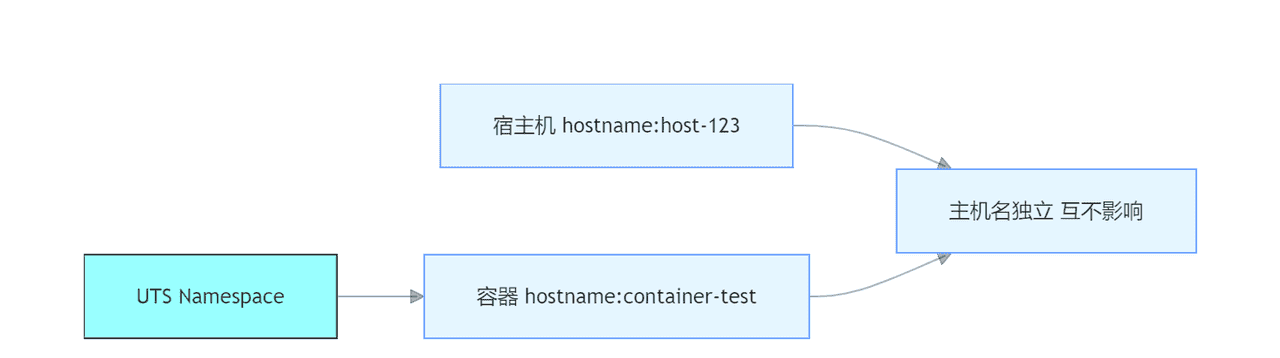

2.4 UTS Namespace:主机名的 “独立名片”

核心作用

隔离主机名(hostname)和域名(domainname)。每个命名空间可以设置自己的主机名,方便应用识别当前运行环境。

通俗理解

就像每个人有自己的名字一样,每个容器也能有自己的 “主机名”。比如 K8s 的每个 Pod 都有独立的主机名,应用可以通过主机名确认自己的运行实例。

实操验证

容器内修改并查看主机名:

bash

# 容器内修改主机名为container-test

hostname container-test

# 查看修改结果

hostname 宿主机查看主机名:宿主机终端执行

hostname

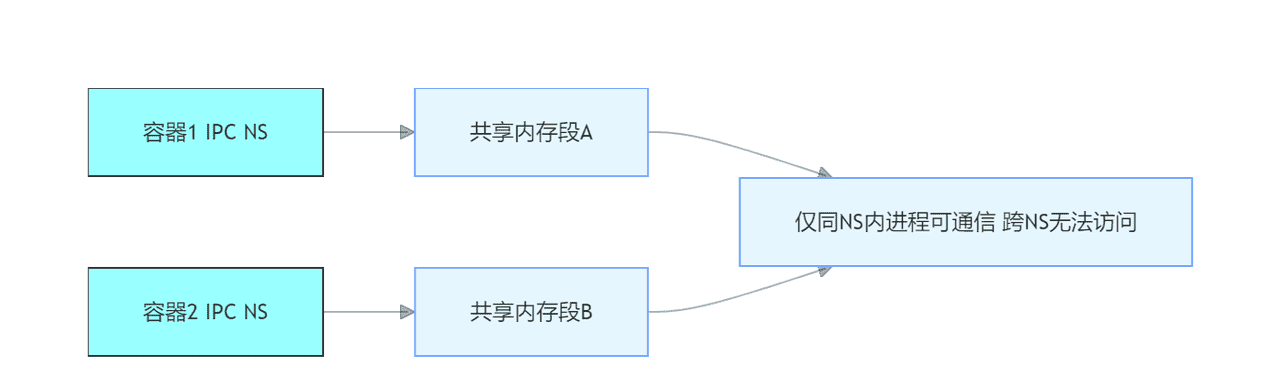

2.5 IPC Namespace:进程通信的 “独立频道”

核心作用

隔离进程间通信(IPC)的资源,包括信号量、消息队列、共享内存等。同一命名空间的进程才能通过这些方式通信,不同命名空间的进程无法互通。

通俗理解

IPC Namespace 就像对讲机的不同频道,只有在同一个频道(同一命名空间)的人才能通话。这能防止容器内的进程误操作其他容器的共享内存,提升系统安全性。

实操验证

容器内创建共享内存:

bash

# 创建共享内存段

ipcmk -m 1024

# 查看共享内存

ipcs -m 宿主机查看共享内存:宿主机终端执行

ipcs -m

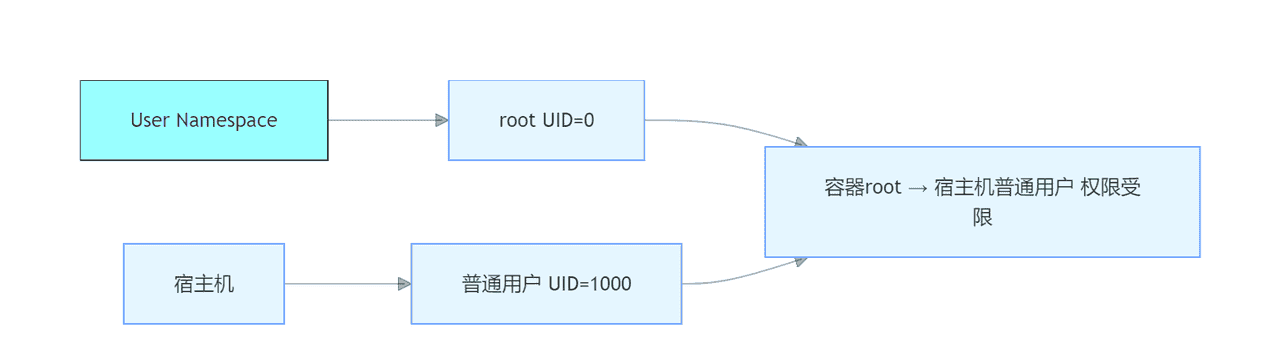

2.6 User Namespace:用户权限的 “独立身份系统”

核心作用

隔离用户和用户组 ID。容器内的用户 ID(比如 root,ID=0)可以映射到宿主机上的普通用户 ID,即使容器内是 root 权限,在宿主机上也受限于普通用户权限,大大提升容器安全性。

通俗理解

容器内的 “超级管理员” 只是一个 “假管理员”,它的权限被限制在自己的命名空间内。就算容器被入侵,攻击者拿到的 root 权限也无法突破命名空间,影响宿主机。

实操验证

容器内查看 root 用户:

bash

# 容器内查看当前用户,显示root

whoami

# 查看用户ID,显示0

id宿主机查看容器进程的用户:

bash

# 替换1234为容器在宿主机的PID

ps aux | grep 1234 预期结果:容器进程的宿主机用户通常是普通用户(如

docker

为了方便大家快速回顾,这里整理了 6 大命名空间的核心信息:

| 命名空间类型 | 核心隔离对象 | 核心价值 |

|---|---|---|

| PID Namespace | 进程 ID | 避免 PID 冲突,容器内有独立初始化进程 |

| Network Namespace | 网卡、IP、端口、路由 | 容器独立网络,端口可重复使用 |

| Mount Namespace | 文件系统挂载点 | 容器独立目录结构,挂载不影响宿主机 |

| UTS Namespace | 主机名、域名 | 容器可设置独立主机名,适配应用需求 |

| IPC Namespace | 信号量、消息队列、共享内存 | 隔离进程通信,提升安全性 |

| User Namespace | 用户 / 用户组 ID | 容器 root 权限映射宿主机普通用户,降低安全风险 |

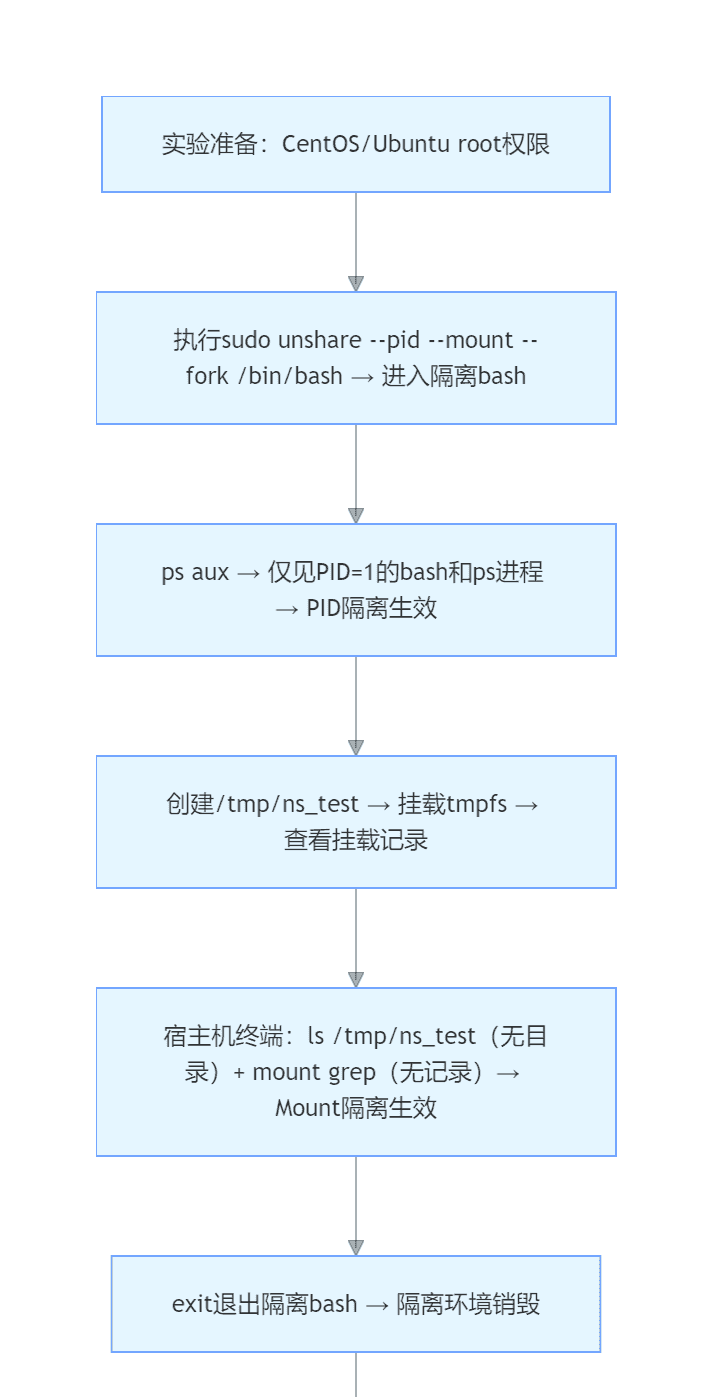

三、实战高潮:用 unshare 手动 “造” 一个简易容器

看完理论,咱们亲手用 Linux 的

unshare

unshare

3.1 实验准备

环境:CentOS 9/RHEL 9 或 Ubuntu 22.04(需 root 权限)无需安装额外工具,系统自带

unshare

3.2 实验步骤

步骤 1:创建隔离环境

执行以下命令,创建新的 PID 和 Mount 命名空间,并启动一个 bash 终端:

bash

# --pid:创建新的PID Namespace

# --mount:创建新的Mount Namespace

# --fork:后台创建子进程,避免影响当前终端

# /bin/bash:在新命名空间中运行的程序

sudo unshare --pid --mount --fork /bin/bash执行后,你会进入一个新的 bash 终端,这个终端已经处于隔离环境中。

步骤 2:验证 PID 隔离

在隔离终端中执行

ps aux

bash

# 查看隔离环境中的进程

ps aux预期结果:只会显示当前的

bash

ps

步骤 3:验证 Mount 隔离

接下来验证文件系统挂载隔离:

bash

# 1. 创建临时目录

mkdir /tmp/ns_test

# 2. 挂载tmpfs文件系统到该目录

mount -t tmpfs none /tmp/ns_test

# 3. 查看挂载结果

mount | grep /tmp/ns_test此时会看到

tmpfs on /tmp/ns_test type tmpfs

步骤 4:对比宿主机验证隔离

打开宿主机的另一个终端,执行:

bash

# 查看宿主机的/tmp/ns_test目录

ls /tmp/ns_test

# 查看宿主机的挂载记录

mount | grep /tmp/ns_test 预期结果:宿主机没有

/tmp/ns_test

步骤 5:销毁隔离环境

直接执行

exit

bash

# 退出隔离终端

exit再次在宿主机查看,依然没有隔离环境中的目录和挂载,说明隔离环境随进程销毁而消失。

3.3 实验结论

这个实验完美证明了:容器的本质,就是被一套命名空间包裹起来的一组进程。我们用

unshare

Mount Namespace(文件系统隔离)

3.4 UTS Namespace(主机名隔离)

3.5 IPC Namespace(进程通信隔离)

3.6 User Namespace(权限隔离)

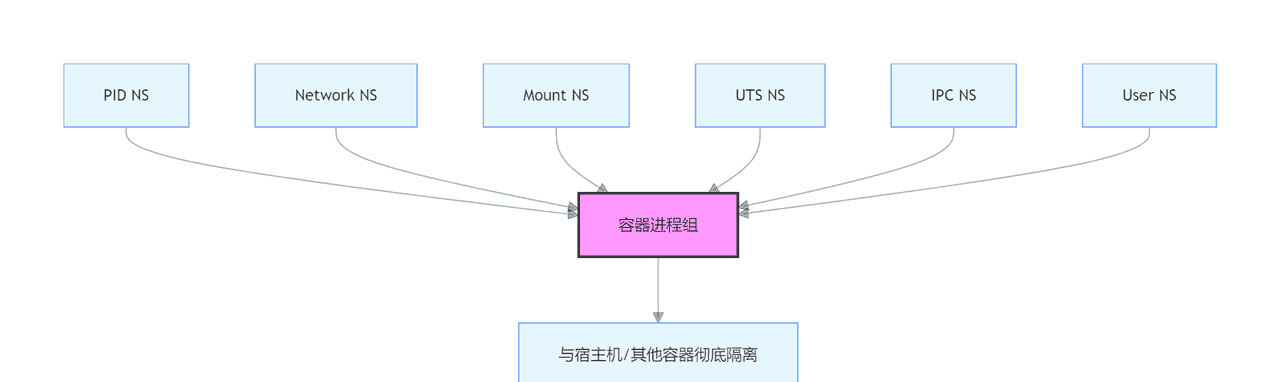

四、架构图解:命名空间如何包裹容器进程

为了更清晰地展示命名空间和容器进程的关系,这里用 Mermaid 架构图直观呈现:

从图中可以看出,容器进程组被 6 大命名空间全方位包裹,与宿主机进程、其他容器进程实现彻底隔离。

五、延伸思考:命名空间的生命周期

命名空间的生命周期和创建它的初始进程绑定:

当创建命名空间的初始进程退出,且该命名空间内没有其他活跃进程时,命名空间会被内核自动销毁;这也是为什么容器的初始化进程(如

/bin/sh

nginx

容器架构:命名空间的包裹逻辑(层级框图)

总结

今天我们通过理论拆解和实战操作,搞懂了 Linux 命名空间的隔离魔法。这 6 大命名空间从 6 个维度为容器构建了独立的运行环境,是容器技术的核心基石。

而我们用

unshare

理解了命名空间,你再去学习 Docker 的网络模式、K8s 的 Pod 隔离机制时,就会豁然开朗。下一篇文章,我们将聚焦控制组(cgroups),看看它是如何给容器戴上 “资源枷锁”,防止容器滥用系统资源的。

这就是本文的全部内容,也感谢耐心看到这里的读者,我会持续更新,希望你能够多多关注,如果本文有帮助到你的话,还请三连加关注,你的支持就是我创作的最大动力!

相关文章