《网络安全的攻防启示录》· 第一篇章:破壁之术 · 第3篇

每一个漏洞背后,都隐藏着一段人与代码、秩序与混沌的永恒博弈。

你是否曾经疑惑,为什么我们手机里的App、电脑上的操作系统,总是在不停地提醒我们“更新”?那些看似普通的版本迭代,除了带来几个新功能,更多时候是在修复我们看不见的“漏洞”。

这些漏洞,就像城市地下庞大管网系统中潜藏的裂痕,平日里默默无闻,一旦被恶意利用,却可能引发整个数字城市的瘫痪。

2021年12月,一个名为Log4Shell的漏洞(CVE-2021-44228)震撼了全球。这个潜伏在被亿万Java应用广泛使用的日志组件Log4j中的缺陷,被业内称为“核弹级”漏洞。

它不像传统攻击那样需要复杂的渗透链条,相反,攻击者可能只需要让你的系统记录下一段特殊构造的字符串(比如,一条看似普通的访问日志),就能实现远程代码执行,完全接管你的服务器。

全球数以百万计的系统瞬间暴露在“裸奔”状态——从庞大的云服务商到中小型企业应用,从政府关键系统到个人游戏客户端。这不禁让我们深思:一个看似微不足道的“记日志”功能,为何能掀起如此巨大的波澜?

今天,让我们共同展开这幅波澜壮阔的漏洞利用编年史。这不是一份枯燥的技术清单,而是一场关于软件缺陷、人类认知与攻防演化的深度探索。我们将看到,从1988年的莫里斯蠕虫到2021年的Log4Shell,三十多年的技术变迁中,攻击者利用漏洞的逻辑,经历了怎样的蜕变与升华。

一、 认知重构:漏洞是“程序错误”,还是“系统风险”?

在深入这段历史之前,我们必须先对“漏洞”建立一个更深刻的认知。

在传统观念中,漏洞(Vulnerability)常常被简单等同于“程序错误”(Bug)或“编码缺陷”(Flaw)。但在当今高度复杂的数字系统中,这种认知显得过于狭隘。

我更倾向于将漏洞定义为:“系统预期行为与实际行为之间的差异,且这种差异可被利用来破坏系统的保密性、完整性或可用性。”

思考小札:

记得在2000年初,我还在参与构建庞大的电信计费系统(BOSS)。当时,团队在处理一个话单文件时发现了一个内存处理问题,数据在特定边界条件下会产生异常。按照当时的认知,大家只把它当作一个普通的Bug,修复了事。直到几年后,类似的漏洞(缓冲区溢出)在业界被公开,我们才回过神来,惊出一身冷汗——那个“Bug”,原本可能是一个能让攻击者长驱直入的严重安全隐患。

这种从“功能视角”(它能用吗?)到“安全视角”(它会被如何滥用?)的认知转变,往往需要付出高昂的代价才能习得。

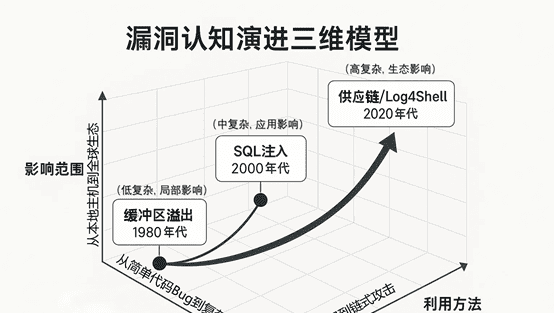

现代漏洞的本质,正在发生深刻的变化:

从“显性”到“隐性”: 早期的缓冲区溢出原理相对直观,而现代漏洞往往隐藏在复杂的业务逻辑、并发时序(条件竞争)、甚至是编译器或硬件的设计缺陷中。从“孤立”到“关联”: 单个漏洞可能危害有限,但多个漏洞组合(漏洞链)却能产生1+1>100的破坏力。从“技术性”到“生态性”: Log4Shell这样的漏洞雄辩地证明,现代软件建立在庞大的依赖关系之上,一个基础组件的漏洞,其影响范围是指数级扩大的。

漏洞认知演进三维模型

图注: 该图从三个维度展示了我们对漏洞认知的演进:从简单的代码错误,到复杂的、影响整个生态的系统性风险。

二、 漏洞编年史:攻击利用的五个时代

纵观漏洞利用的发展史,我们可以清晰地看到一条从“蛮荒”到“精密”,从“个体”到“生态”的演进脉络。

2.1 蛮荒时代 (1980s – 1990s):内存的“越界探险”

时代代表: 莫里斯蠕虫 (1988)、缓冲区溢出攻击范式: 内存破坏

1988年11月2日,康奈尔大学研究生罗伯特·莫里斯(Robert Morris)无意中向世界释放了第一个真正意义上的互联网蠕虫。这个仅有99行代码的程序,利用了Unix系统中finger服务的一个经典漏洞——缓冲区溢出(Buffer Overflow),辅以密码字典攻击,在短短数小时内感染了约6000台计算机,这在当时几乎是整个互联网的十分之一。

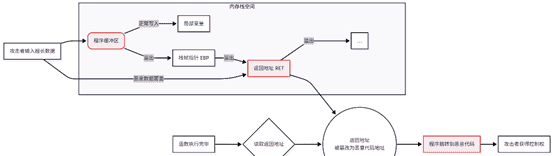

技术透视:什么是缓冲区溢出?

我们可以用一个极其通俗的比喻来理解:

想象你的程序有一个固定大小的“杯子”(缓冲区),设计用来装100毫升的“水”(用户输入)。但攻击者却恶意地倒入150毫升水。多出来的50毫升水(数据)会溢出,淹没杯子旁边的东西。

不幸的是,在计算机内存中,杯子旁边可能放着一张至关重要的“指令便签”,上面写着“水倒完了,请去A地点继续工作”(这就是返回地址)。溢出的水恰好浸湿了这张便签,并把地址改成了“B地点”。

当程序倒完水,它会拿起这张被篡改的便签,毫不怀疑地前往“B地点”——而“B地点”,正是攻击者精心布置的恶意代码(Shellcode)存放处。

缓冲区溢出原理简示

图注: 展示了攻击者如何利用缓冲区溢出,覆盖关键的“返回地址”,从而劫持程序的执行流程。

这个时代的特征是:漏洞利用相对“粗暴”,主要针对C语言等内存不安全语言的编码疏忽。攻击目标多为学术和科研网络,防御手段几乎为零。

2.2 应用时代 (2000s):Web的“语法陷阱”

时代代表: SQL注入、跨站脚本 (XSS)攻击范式: 语义混淆

随着互联网泡沫和Web 1.0的兴起,攻击者的目光从底层操作系统转向了面向上层应用的Web漏洞。其中最具代表性的,莫过于SQL注入(SQL Injection)。

攻击者发现,他们不是 只能破坏内存,而是 可以通过“欺骗”应用程序,让数据库执行本不该执行的命令。

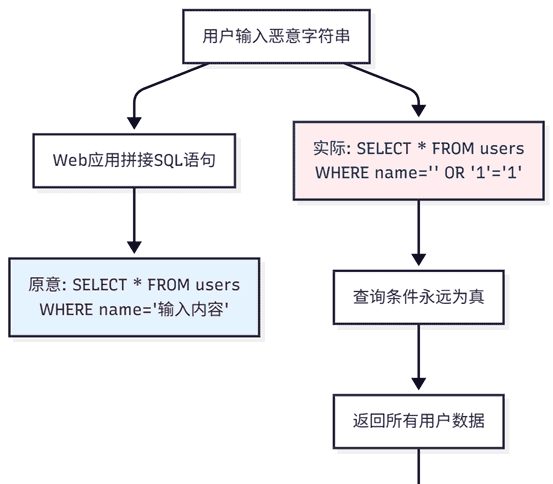

技术透视:SQL注入的“语法魔术”

假设一个网站登录后台的SQL查询语句是这样写的(这是极其不安全的示例):

“SELECT * FROM users WHERE username = '” + userInput + “';”

正常用户输入:admin

执行语句:SELECT * FROM users WHERE username = 'admin'; (功能正常)

攻击者输入:' OR '1'='1

执行语句:SELECT * FROM users WHERE username = '' OR '1'='1';'1'='1' 永远为真(True),WHERE条件恒成立,攻击者无需密码即可登录,甚至可能获取所有用户信息!

SQL注入攻击原理示意图

图注: 展示了攻击者的恶意输入如何污染了原始的SQL查询语义,导致逻辑判断失效。

这个时代的演进在于:

战场转移: 漏洞从系统层(内存)上升到应用层(逻辑)。范式转变: 利用方式从“破坏内存结构”转变为“混淆程序语义”。

2.3 系统时代 (2000s中后期):权限的“边界穿越”

时代代表: Windows MS08-067、Linux内核提权漏洞攻击范式: 权限提升与远程执行

在攻防双方对内存和Web漏洞展开拉锯战的同时,另一条战线——针对操作系统核心服务和内核的攻击——正变得日益精细化。

2008年爆发的MS08-067 (Conficker蠕虫) 是一个里程碑。它利用了Windows服务器服务(RPC)中的一个漏洞,允许攻击者在未经身份验证的情况下,通过网络发送特制数据包,直接获取系统的最高权限(SYSTEM)。

思考小札:

作为一名ICT从业者,MS08-067给我们的冲击是巨大的。我清晰地记得那个冬天,我们是如何紧急协调所服务的客户进行大规模补丁更新。它带来的最大恐慌在于:它打破了“只要防火墙不开高危端口就安全”的幻想。它利用的是基础服务端口,而且是远程、自动化的蠕虫传播。这让我们深刻认识到,漏洞修复不是 一个简单的技术问题,而是 一个涉及兼容性验证、发布窗口、运维流程的复杂管理挑战。

这个时代,攻击者开始系统性地研究操作系统安全机制(如ASLR, DEP),并发展出更精巧的绕过技术,如ROP(Return-Oriented Programming,面向返回的编程)——一种不注入新代码,而是利用系统中已有的代码片段(Gadgets)拼接成恶意逻辑的高级技术。

2.4 人性时代 (2010s):信任的“巧妙利用”

时代代表: 鱼叉式钓鱼 + 客户端漏洞 (Office/PDF/浏览器)攻击范式: 社会工程学 + 漏洞利用链

随着防御体系(防火墙、IPS、杀毒软件)日益完善,直接从外部攻破服务器变得越来越难。攻击者再次转变思路:最坚固的堡垒,往往从内部攻破。

这个时代的显著特征是,攻击者开始将技术漏洞与人性弱点(信任、好奇、恐惧)完美结合。

APT(高级持续性威胁)攻击者不再广撒网,而是精心策划“剧本”:

侦察(见上篇): 锁定目标公司HR部门。定制诱饵: 制作一份伪装成“高级人才简历”的Word文档。嵌入漏洞: 在Word文档中嵌入一个Office 0-day或N-day漏洞(例如远程代码执行漏洞)。精准投递: 向目标HR发送一封措辞恳切的“求职”邮件。触发: HR出于工作职责打开了简历,恶意代码在后台静默执行,攻击者成功在内网植入木马。

在这个链条中,技术漏洞(Office漏洞)是“子弹”,而社会工程学(伪装的邮件)则是精准的“瞄准镜”。

2.5 生态时代 (2020s – 至今):依赖的“连锁反应”

时代代表: Log4Shell (2021)、SolarWinds (2020)攻击范式: 供应链攻击与基础组件漏洞

这正是我们开篇提到的时代,也是我们正身处的时代。

Log4Shell标志着一个全新范式的到来:攻击者不再需要攻击你,他们只需要攻击你所依赖的、你甚至不知道自己正在依赖的某个基础组件。

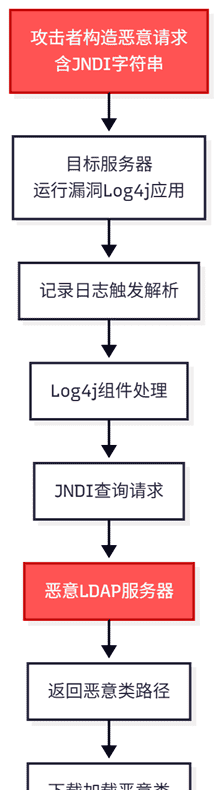

技术透视:Log4Shell的“完美风暴”

Log4Shell之所以被称为“核弹级”,在于它同时满足了几个极其罕见的特征:

极广影响面: Log4j是Java生态的“基石”之一。几乎所有Java应用,从大型互联网后台到企业内部系统,都在直接或间接使用它。极低利用门槛: 不需要 复杂的内存操作或权限,攻击者只需要控制日志内容(例如,在登录框输入一个恶意字符串)。极高危害性: 直接导致RCE(远程代码执行),这是漏洞的最高危害等级。极深隐蔽性: 漏洞存在于“记日志”这个最不起眼、最容易被信任的功能中,且可能在系统的深层依赖中被触发,极难被传统防火墙或WAF检测。

Log4Shell简易攻击链

图注: 展示了Log4Shell如何利用Log4j的JNDI解析功能,通过一个恶意日志条目,最终实现远程代码执行。

从SolarWinds(攻击者污染了IT管理软件的合法更新包)到Log4Shell,生态时代给我们的启示是:在一个万物互联的软件供应链中,任何节点的安全,都等于整个生态的安全。

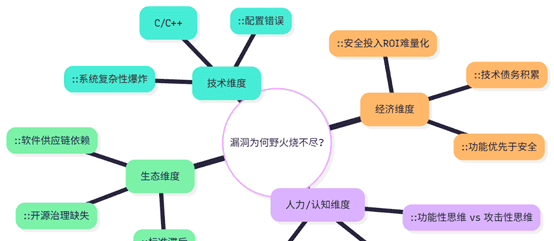

三、 根本原因:漏洞为何“野火烧不尽”?

纵观三十多年的漏洞史,我们会发现一个规律:尽管开发技术不断进步,安全投入持续增加,但高危漏洞仍然层出不穷。这背后的深层原因,不是 简单的“程序员粗心”,而是 以下几个结构性困局的必然结果:

1. 复杂性的诅咒 (The Curse of Complexity)

现代软件系统的复杂性已经远远超出了任何单个开发者的理解极限。一个看似简单的电商应用,可能依赖:

数十个直接开源库(如Spring, Log4j, Jackson…)数百个间接传递依赖(依赖的依赖)数千个API接口数万个配置选项数百万行业务代码

在这种指数级的复杂度下,没有人能完全预见所有组件交互的“副作用”。漏洞,成为了复杂系统与生俱来的“伴生品”。

2. 经济学的理性 (The Economics of Insecurity)

在资源有限的商业环境中,安全投入往往需要和“功能开发”竞争。

功能开发: 直接创造价值,回报(ROI)明确。性能优化: 直接提升用户体验,回报明确。安全加固: 不是 直接创造价值,而是 降低未来可能发生的损失。其ROI难以量化。

当项目周期(Time to Market)压力巨大时,“安全”这个“非功能性需求”往往成为最先被妥协的选项。这不是 管理者愚蠢,而是 在短期利益驱动下的“经济学理性”选择,但这种选择积累了大量的“技术债务”。

3. 认知偏差 (The Cognitive Bias)

开发者的思维模式天然倾向于“功能性思维”(正向思维):如何让代码实现预期功能?

而安全思维要求“攻击性思维”(逆向思维):代码如何才会被滥用?

在紧张的开发周期中,开发者往往陷入“功能性盲区”,默认信任了不该信任的输入(如Log4Shell中的日志内容),或忽视了不起眼的边缘情况。

漏洞根本原因的多维分析图

图注: 从技术、经济、认知、生态四个维度,系统性地分析漏洞层出不穷的深层原因。

四、 防御演进:从“亡羊补牢”到“安全左移”

面对不断演进的漏洞威胁,防御理念也在同步进化。

1. 针对内存的“纵深防御”

针对缓冲区溢出,现代操作系统早已不是“不设防的城市”,而是构建了多层防御:

编译时: 栈保护(Stack Canaries,在返回地址前放“哨兵”)。加载时: 地址空间布局随机化(ASLR,让攻击者猜不到内存地址)。运行时: 数据执行保护(DEP/NX Bit,禁止代码在数据区执行)。语言级: 转向内存安全语言(如 Rust、Go),从根本上消除这类漏洞。

2. 针对应用的“安全左移” (Shift Left)

针对SQL注入、XSS等Web漏洞,防御思想从“上线后再渗透测试”转向“在开发中内置安全”:

安全编码培训: 让开发者从源头避免漏洞。自动化安全测试:

SAST (静态应用安全测试):扫描源代码,寻找漏洞模式。DAST (动态应用安全测试):模拟攻击,测试运行中的应用。

依赖组件扫描 (SCA – 软件成分分析): 识别并管理项目中引用的第三方库漏洞。

3. 针对生态的“供应链治理”

针对Log4Shell和SolarWinds,新的防御范式正在形成:

SBOM (软件物料清单): 核心要求是“透明”。你必须清楚知道你的应用到底用了哪些组件,以及这些组件的依赖。漏洞预警与快速响应: 订阅漏洞库,当依赖组件爆出漏洞时,能立即响应、评估风险、定位资产、执行修复。

思考小札:

我们在SaaS产品研发的后期,强制推行了SCA工具集成到CI/CD流水线中。第一次扫描结果让所有人震惊——一个看似简单的应用,竟然间接依赖了上百个开源组件,其中有十几个存在已知的中高危漏洞。这种对“技术家底”的可视化,是安全治理的第一步。这启示我们,真正的安全治理,不是 建立在信任之上,而是 建立在对自身组件的清醒认知和持续验证之上。

五、 结语:在漏洞的永恒战争中生存

回顾这三十余年的漏洞利用史,从莫里斯蠕虫的“内存溢出”到Log4Shell的“生态危机”,我们看到的不是 孤立的技术事件,而是 伴随数字化进程不断深化的系统性风险的演化。

漏洞是常态,安全是动态。

真正的安全,不是 追求绝对的无漏洞——这在复杂系统中是不可能的——而是 建立一种韧性(Resilience):即快速发现、及时响应和有效恢复的能力。

在这个意义上,每一个漏洞都是一次宝贵的学习机会,每一次安全事件都是一面照见系统脆弱性的镜子。当我们能够从漏洞的历史中汲取智慧,我们就能在不确定的数字世界中,建立属于自己的确定性。

下篇预告:

了解了漏洞的宏观图景后,我们将进入一个更具象、更贴近开发的战场。下一篇,我们将深入《第4篇 | Web应用的“内患”:注入、越权与命令执行漏洞详解》,看看这些最常见、最高发的Web漏洞是如何被利用的,以及开发者应如何从根本上进行防御。敬请期待。

互动时刻:

本篇小结: 我们一同回顾了漏洞利用从“内存破坏”到“语义混淆”,再到“供应链攻击”的五大时代演进;深入剖析了Log4Shell的“核弹级”成因;探讨了漏洞层出不穷的系统性根源(复杂性、经济性、认知偏差);最后梳理了从“亡羊补牢”到“安全左移”的防御进化之路。思考/讨论: 在您的开发工作或日常使用软件中,是否曾经遇到过因为“赶工期”或“图省事”而牺牲了代码质量或安全规范的情况?事后回顾,您觉得应该如何平衡“效率”与“安全”这对看似矛盾的关系?欢迎在评论区分享您的见解与故事。术语小词典 (更新):

缓冲区溢出 (Buffer Overflow): 向程序输入超出其预留存储空间的数据,导致数据覆盖相邻内存区域(如返回地址)的安全漏洞。SQL注入 (SQL Injection): 通过在输入字段中插入恶意SQL代码,欺骗服务器数据库执行非预期命令的攻击技术。Log4Shell: Apache Log4j日志库中一个严重(CVSS 10.0)的远程代码执行漏洞 (CVE-2021-44228),利用了JNDI查找功能。SBOM (Software Bill of Materials): 软件物料清单。一份详细列出构成软件的所有组件(包括开源库、第三方包及其依赖)的清单。安全左移 (Shift Left): 一种DevSecOps理念,主张将安全测试和实践活动,从开发流程的末端(测试/运维)提前到早期阶段(设计/编码)。

相关文章

![[ICLR’24] MGIE](https://www.dunling.com/jietu/home/20250908/mllm-iegithubio-ico.jpg)