实际操作视频,请移步

https://www.bilibili.com/video/BV1re4y1674D/

NPS简介

NPS是一款用go写的内网穿透工具,支持内网http、内网socks5等代理,具有简洁且功能强劲的WEB管理界面

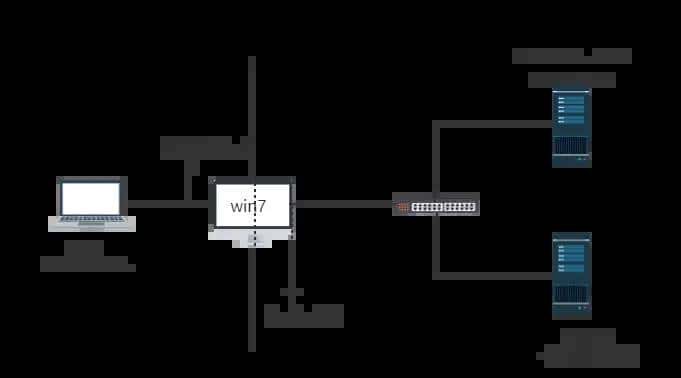

0.网络拓扑如图

攻击机kali 网卡1 桥接模式192.168.1.5

跳板机win7 网卡1 桥接模式 192.168.1.4 网卡2 仅主机模式10.10.10.7

目标机win2012 网卡1 仅主机模式10.10.10.13

目标机centos 网卡1 仅主机模式10.10.10.88

1.下载地址,下载相应版本

https://github.com/ehang-io/nps/releases/tag/v0.26.10

1.1服务器端使用linux 64位版本

wget https://github.com/ehang-io/nps/releases/download/v0.26.10/linux_amd64_server.tar.gz

1.2客户端使用windows 64位版本

wget https://github.com/ehang-io/nps/releases/download/v0.26.10/windows_amd64_client.tar.gz

2安装

2.1kali安装linux版服务器端,到解压目录下执行

└─# ./nps install

2.1.1修改配置文件

安装后生成web目录/etc/nps/web

安装后生成配置文件目录/etc/nps/conf,可以修改端口、管理登录账号密码等

vi nps.conf

2.1.2.启动服务端

切换到nps解压目录执行后默认访问端口8080,账号密码admin/123

# ./nps start &

2.1.3 查看启动的监听,默认监听端口80、443、8080、8024,这是默认端口,修改nps.conf可以修改默认端口,我nps.conf选择了默认

其中:

客户端链接服务器端口8024,管理端登录端口8080,http_proxy_port端口80,https_proxy_port端口 443,都可以自行修改

2.14 web 登录端口和账号密码,修改nps.conf文件,自行修改即可

web_host=a.o.com

web_username=admin

web_password=123

web_port = 8080

2.1.5netstat -ant 查看服务器端监听状态

3.NPS web管理端的配置

3.1.web登录后可自己切换中英文

3.2配置认证账号密码

客户端->新增->basic认证用户名填写认证的账号列如authuser ,认证密码填写u9iD@mapLe,填写唯一认证密钥9islAc987!N

3.3配置tcp隧道和socks代理

客户端->新增->填写Basic 认证用户名如authuser->Basic 认证密码u9iD@mapLe->唯一验证密钥9islAc987!N->新增,完成客户端配置

3.3.1tcp隧道链接远程3389服务

客户端->隧道->新增->模式->tcp隧道->客户端id默认即可->服务器端口就是kali上将要监听的端口如63389->目标->10.10.10.13:3389

4.上传客户端,方法一 采用配置文件方式启动NPC

4.1配置npc.conf,我把改动的部分贴出来

[common]

server_addr=192.168.1.5:8024

conn_type=tcp

vkey=8dk2llds#0wpk@

auto_reconnection=true

max_conn=1000

flow_limit=1000

rate_limit=1000

basic_username=authuser

basic_password=82ldju@;akjd0

4.2启动

npc.exe

5.上传客户端采用无配置文件方式启动客户端NPC

服务器端和web管理界面不变,改变的是不上传npc.conf,和启动命令不一样

npc.exe -server=192.168.1.5:8024 -vkey=8dk2llds#0wpk@ -type=tcp

觉得可以试试P2link内网穿透