一、安全启动实现

1.1 安全启动概述与基本原理

安全启动(Secure Boot)是一项关键的安全技术,它通过在启动过程中验证所有启动组件的完整性和真实性,防止恶意软件在系统启动过程中加载和执行。安全启动就像是系统的”安检门”,只有经过授权和验证的代码才能通过。

安全启动的核心价值:

防止恶意代码注入:阻断rootkit、bootkit等低级恶意软件确保系统完整性:从启动伊始就建立可信执行环境满足合规要求:符合越来越多的行业安全标准保护知识产权:防止未授权软件修改和逆向工程

在现代嵌入式系统中,安全启动通常基于UEFI(统一可扩展固件接口) 规范实现,其核心思想是建立一条从硬件信任根到操作系统的完整信任链。

1.2 UEFI安全启动架构

UEFI安全启动采用分层验证机制,每一阶段验证下一阶段的数字签名,形成完整的信任链:

硬件信任根 → UEFI固件 → 引导加载程序 → 操作系统内核 → 驱动程序

安全启动的密钥体系包括多个关键组件:

平台密钥(PK, Platform Key):安全启动实例的信任根,用于更新KEK数据库密钥交换密钥(KEK, Key Exchange Key):信任链中用于更新签名数据库和拒绝列表数据库签名数据库(DB, Signature Database):包含授权在系统上启动的公有密钥和哈希值列表禁用签名数据库(DBX, Forbidden Signatures Database):包含不受信任的公有密钥和二进制哈希列表时间戳签名数据库(DBT, Timestamp Signatures Database):在时间戳签名数据库中保留代码的签名

1.3 安全启动实现步骤

实现完整的安全启动流程需要经过多个步骤,下面是基于实际项目的详细实现:

1.3.1 密钥生成与管理

#!/bin/bash

# 安全启动密钥生成脚本

# 创建平台密钥(PK)

openssl req -newkey rsa:4096 -nodes -keyout pk.key -new -x509 -sha256 -days 3650 -subj "/CN=My Platform Key/" -out pk.crt

openssl x509 -outform DER -in pk.crt -out pk.cer

# 创建密钥交换密钥(KEK)

openssl req -newkey rsa:4096 -nodes -keyout kek.key -new -x509 -sha256 -days 3650 -subj "/CN=My Key Exchange Key/" -out kek.crt

openssl x509 -outform DER -in kek.crt -out kek.cer

# 创建签名数据库密钥(DB)

openssl req -newkey rsa:4096 -nodes -keyout db.key -new -x509 -sha256 -days 3650 -subj "/CN=My Signature Database Key/" -out db.crt

openssl x509 -outform DER -in db.crt -out db.cer

# 将证书转换为UEFI签名列表

cert-to-efi-sig-list -g "$(< guid.txt)" pk.crt pk.esl

cert-to-efi-sig-list -g "$(< guid.txt)" kek.crt kek.esl

cert-to-efi-sig-list -g "$(< guid.txt)" db.crt db.esl

# 签名证书

sign-efi-sig-list -g "$(< guid.txt)" -k pk.key -c pk.crt PK pk.esl PK.auth

sign-efi-sig-list -g "$(< guid.txt)" -k pk.key -c pk.crt KEK kek.esl KEK.auth

sign-efi-sig-list -g "$(< guid.txt)" -k kek.key -c kek.crt db db.esl db.auth

1.3.2 镜像签名与验证

对系统镜像进行签名是安全启动的核心环节,以下是Linux内核镜像的签名示例:

# 安装签名工具

sudo apt install sbsigntool

# 签名内核镜像

sbsign --key db.key --cert db.crt --output /boot/vmlinuz-signed /boot/vmlinuz-$(uname -r)

# 验证签名

sbverify --cert db.crt /boot/vmlinuz-signed

在嵌入式系统中,我们通常需要在代码中实现签名验证逻辑:

#include <openssl/evp.h>

#include <openssl/rsa.h>

#include <openssl/sha.h>

#include <openssl/pem.h>

// 验证镜像签名

int verify_image_signature(const uint8_t *image, size_t image_len,

const uint8_t *signature, size_t sig_len,

const char *public_key_path) {

FILE *key_file = fopen(public_key_path, "r");

if (!key_file) {

return -1;

}

// 加载公钥

EVP_PKEY *public_key = PEM_read_PUBKEY(key_file, NULL, NULL, NULL);

fclose(key_file);

if (!public_key) {

return -1;

}

EVP_MD_CTX *ctx = EVP_MD_CTX_new();

if (!ctx) {

EVP_PKEY_free(public_key);

return -1;

}

// 初始化验证上下文

if (EVP_DigestVerifyInit(ctx, NULL, EVP_sha256(), NULL, public_key) != 1) {

EVP_MD_CTX_free(ctx);

EVP_PKEY_free(public_key);

return -1;

}

// 计算哈希并验证

if (EVP_DigestVerifyUpdate(ctx, image, image_len) != 1) {

EVP_MD_CTX_free(ctx);

EVP_PKEY_free(public_key);

return -1;

}

int result = EVP_DigestVerifyFinal(ctx, signature, sig_len);

EVP_MD_CTX_free(ctx);

EVP_PKEY_free(public_key);

return (result == 1) ? 0 : -1;

}

// 安全启动验证函数

int secure_boot_verify(void *boot_image) {

struct boot_header *hdr = (struct boot_header *)boot_image;

// 检查镜像完整性

uint32_t calc_crc = calculate_crc32(boot_image + sizeof(struct boot_header),

hdr->image_size);

if (calc_crc != hdr->crc32) {

return -1; // CRC校验失败

}

// 验证数字签名

if (verify_image_signature(boot_image + sizeof(struct boot_header),

hdr->image_size,

hdr->signature,

sizeof(hdr->signature),

"/secure/keys/db.pem") != 0) {

return -1; // 签名验证失败

}

return 0; // 验证成功

}

1.4 安全启动的挑战与解决方案

在实际项目中实现安全启动会面临多种挑战:

兼容性问题:传统BIOS与UEFI的兼容性处理

解决方案:实现混合启动模式,逐步迁移到纯UEFI环境

密钥管理:私钥的安全存储和定期轮换

解决方案:使用HSM(硬件安全模块)或TEE(可信执行环境)保护私钥

性能优化:签名验证对启动时间的影响

解决方案:采用硬件加速和并行验证技术

二、OTA升级底层支持

2.1 OTA升级概述与技术分类

OTA(Over The Air)空中下载技术是通过无线网络实现设备软件远程升级的关键技术。在物联网和嵌入式领域,OTA技术已成为设备全生命周期管理的核心。

OTA升级的主要类型:

全量升级:使用完整的目标版本替换当前版本,适用于存储空间充足的设备差分升级:仅传输版本间的差异部分,大幅减少传输数据量最小系统升级:针对存储空间有限的设备的特殊定制方案

2.2 OTA系统架构设计

完整的OTA系统需要云-端协同架构,如下图所示:

OTA云平台 ←→ 设备端 ←→ 硬件底层

↓ ↓ ↓

版本管理 升级引擎 安全存储

设备管理 回滚机制 完整性校验

统计分析 状态上报 电源管理

2.2.1 设备端架构

设备端OTA系统采用分层设计,确保升级过程的可靠性和安全性:

// OTA设备端核心数据结构

struct ota_context {

uint32_t current_version;

uint32_t target_version;

uint8_t upgrade_type; // 升级类型:全量/差分/最小系统

uint8_t status; // 升级状态

uint8_t retry_count; // 重试次数

size_t downloaded_size; // 已下载大小

size_t total_size; // 总大小

char md5_checksum[33]; // MD5校验和

char backup_partition[32]; // 备份分区

void *user_data; // 用户数据

};

// 升级状态机

enum ota_state {

OTA_STATE_IDLE = 0,

OTA_STATE_DOWNLOADING,

OTA_STATE_VERIFYING,

OTA_STATE_READY_TO_APPLY,

OTA_STATE_APPLYING,

OTA_STATE_SUCCESS,

OTA_STATE_FAILED,

OTA_STATE_ROLLBACK

};

// 错误码定义

enum ota_error {

OTA_SUCCESS = 0,

OTA_ERR_NETWORK = -1,

OTA_ERR_STORAGE = -2,

OTA_ERR_INTEGRITY = -3,

OTA_ERR_SIGNATURE = -4,

OTA_ERR_POWER = -5,

OTA_ERR_HARDWARE = -6

};

2.3 差分升级技术实现

差分升级是OTA系统中的核心技术,能显著减少传输数据量和升级时间。

2.3.1 差分包生成

差分包生成通常在服务器端完成,使用高效的差分算法:

#!/usr/bin/env python3

# 差分包生成工具

import hashlib

import struct

import zlib

from difflib import SequenceMatcher

class DeltaGenerator:

def __init__(self, block_size=4096):

self.block_size = block_size

def compute_checksum(self, data):

"""计算数据块的校验和"""

return hashlib.md5(data).digest()

def build_signature(self, old_version):

"""构建旧版本文件的签名"""

signature = {}

for i in range(0, len(old_version), self.block_size):

block = old_version[i:i + self.block_size]

checksum = self.compute_checksum(block)

signature[checksum] = (i, len(block))

return signature

def generate_delta(self, old_version, new_version):

"""生成差分包"""

signature = self.build_signature(old_version)

delta = bytearray()

i = 0

while i < len(new_version):

# 查找最长的匹配块

best_match = None

best_length = 0

# 在旧版本中查找匹配块(简化实现)

for j in range(max(0, i - self.block_size * 10),

min(len(old_version), i + self.block_size * 10)):

length = 0

while (i + length < len(new_version) and

j + length < len(old_version) and

new_version[i + length] == old_version[j + length]):

length += 1

if length > best_length and length >= 16: # 最小匹配长度

best_length = length

best_match = j

if best_length > 0:

# 添加匹配指令

delta.append(0x80) # 匹配指令标志

delta.extend(struct.pack(">I", best_match)) # 旧文件偏移

delta.extend(struct.pack(">H", best_length)) # 匹配长度

i += best_length

else:

# 添加数据指令

data_length = min(self.block_size, len(new_version) - i)

delta.append(0x00) # 数据指令标志

delta.extend(struct.pack(">H", data_length)) # 数据长度

delta.extend(new_version[i:i + data_length])

i += data_length

return bytes(delta)

2.3.2 设备端差分包应用

设备端需要实现差分包解析和应用逻辑:

// 差分包应用引擎

struct delta_engine {

uint8_t *old_image; // 旧版本镜像

size_t old_size; // 旧版本大小

uint8_t *new_image; // 新版本镜像(输出)

size_t new_size; // 新版本大小

size_t allocated_size; // 已分配大小

};

// 应用差分包

int apply_delta_patch(struct delta_engine *engine,

const uint8_t *delta,

size_t delta_size) {

size_t delta_offset = 0;

size_t new_offset = 0;

while (delta_offset < delta_size) {

uint8_t instruction = delta[delta_offset++];

if (instruction & 0x80) {

// 匹配指令:从旧版本复制数据

if (delta_offset + 6 > delta_size) {

return -1; // 数据不足

}

uint32_t old_pos = read_be32(delta + delta_offset);

delta_offset += 4;

uint16_t length = read_be16(delta + delta_offset);

delta_offset += 2;

// 检查边界

if (old_pos + length > engine->old_size ||

new_offset + length > engine->allocated_size) {

return -1; // 越界访问

}

// 复制数据

memcpy(engine->new_image + new_offset,

engine->old_image + old_pos,

length);

new_offset += length;

} else {

// 数据指令:直接添加新数据

if (delta_offset + 2 > delta_size) {

return -1; // 数据不足

}

uint16_t length = read_be16(delta + delta_offset);

delta_offset += 2;

if (delta_offset + length > delta_size ||

new_offset + length > engine->allocated_size) {

return -1; // 越界访问

}

// 复制新数据

memcpy(engine->new_image + new_offset,

delta + delta_offset,

length);

delta_offset += length;

new_offset += length;

}

}

engine->new_size = new_offset;

return 0;

}

2.4 OTA安全机制

OTA系统的安全至关重要,需要建立多层防护体系:

2.4.1 三重安全防护

现代OTA系统采用”混合加密 + 双向身份认证 + 完整性校验”的三重安全防护屏障:

// OTA安全验证模块

struct ota_security {

uint8_t aes_key[32]; // AES-256密钥

uint8_t rsa_pub_key[512]; // RSA公钥

uint8_t device_id[32]; // 设备唯一标识

};

// 验证升级包完整性

int verify_ota_package(const struct ota_security *sec,

const uint8_t *package,

size_t package_size,

const uint8_t *signature,

size_t sig_size) {

// 1. 验证数字签名

if (verify_signature(sec->rsa_pub_key, package, package_size,

signature, sig_size) != 0) {

return OTA_ERR_SIGNATURE;

}

// 2. 验证完整性校验和

uint8_t calculated_md5[MD5_DIGEST_LENGTH];

calculate_md5(package, package_size, calculated_md5);

uint8_t expected_md5[MD5_DIGEST_LENGTH];

memcpy(expected_md5, package + package_size - MD5_DIGEST_LENGTH,

MD5_DIGEST_LENGTH);

if (memcmp(calculated_md5, expected_md5, MD5_DIGEST_LENGTH) != 0) {

return OTA_ERR_INTEGRITY;

}

// 3. 版本兼容性检查

if (!check_version_compatibility(package)) {

return OTA_ERR_COMPATIBILITY;

}

return OTA_SUCCESS;

}

// 解密升级包(使用AES-256)

int decrypt_ota_package(const struct ota_security *sec,

const uint8_t *encrypted_data,

size_t encrypted_size,

uint8_t *decrypted_data) {

AES_KEY aes_key;

if (AES_set_decrypt_key(sec->aes_key, 256, &aes_key) != 0) {

return -1;

}

// AES CBC模式解密

uint8_t iv[AES_BLOCK_SIZE];

memset(iv, 0, sizeof(iv)); // 实际项目中应使用随机IV

AES_cbc_encrypt(encrypted_data, decrypted_data, encrypted_size,

&aes_key, iv, AES_DECRYPT);

return 0;

}

2.4.2 回滚与断点续传

为确保升级可靠性,需要实现回滚机制和断点续传功能:

// 升级回滚管理

struct rollback_manager {

uint8_t active_partition; // 当前活动分区

uint8_t backup_partition; // 备份分区

uint32_t backup_version; // 备份版本

uint8_t backup_valid; // 备份是否有效

};

// 准备回滚

int prepare_rollback(struct rollback_manager *mgr,

uint32_t current_version) {

// 备份当前系统

if (backup_system_partition(mgr->active_partition,

mgr->backup_partition) != 0) {

return -1;

}

mgr->backup_version = current_version;

mgr->backup_valid = 1;

// 保存回滚信息到非易失存储

save_rollback_info(mgr);

return 0;

}

// 执行回滚

int perform_rollback(struct rollback_manager *mgr) {

if (!mgr->backup_valid) {

return -1; // 无有效备份

}

// 从备份分区恢复系统

if (restore_system_partition(mgr->backup_partition,

mgr->active_partition) != 0) {

return -1;

}

// 标记备份已使用

mgr->backup_valid = 0;

save_rollback_info(mgr);

return 0;

}

// 断点续传支持

struct resume_context {

size_t downloaded; // 已下载字节数

char temp_filename[64]; // 临时文件名

uint8_t file_hash[32]; // 已下载文件的哈希

};

// 恢复下载

int resume_download(struct resume_context *ctx,

const char *url,

const char *target_file) {

// 检查临时文件是否存在

if (access(ctx->temp_filename, F_OK) == 0) {

// 验证已下载部分的完整性

if (validate_partial_file(ctx->temp_filename,

ctx->downloaded,

ctx->file_hash) != 0) {

// 文件损坏,重新下载

unlink(ctx->temp_filename);

ctx->downloaded = 0;

}

}

// 设置HTTP Range头继续下载

return http_download_range(url, ctx->temp_filename,

ctx->downloaded, -1);

}

三、日志系统设计

3.1 日志系统概述与挑战

在现代嵌入式系统中,日志系统是诊断问题、监控状态和分析性能的重要工具。特别是在微服务架构下,日志分散在各个服务和容器中,传统查看方式已无法满足需求。

嵌入式日志系统面临的独特挑战:

资源约束:有限的存储空间和内存实时性要求:不能影响主业务逻辑性能可靠性需求:系统崩溃时保证关键日志不丢失安全考虑:防止敏感信息泄露

3.2 日志系统架构设计

完整的日志系统采用分层架构,实现日志的采集、传输、存储和分析:

3.2.1 嵌入式端日志架构

// 日志系统核心数据结构

struct logger_system {

uint8_t log_level; // 当前日志级别

uint32_t buffer_size; // 缓冲区大小

uint8_t *buffer; // 日志缓冲区

uint32_t write_pos; // 写入位置

uint32_t read_pos; // 读取位置

uint32_t dropped_count; // 丢弃的日志数量

void (*output_func)(const char*); // 输出函数

struct circular_buffer *cb; // 环形缓冲区

};

// 日志级别定义

enum log_levels {

LOG_LEVEL_EMERG = 0, // 紧急情况

LOG_LEVEL_ERROR, // 错误情况

LOG_LEVEL_WARNING, // 警告情况

LOG_LEVEL_INFO, // 一般信息

LOG_LEVEL_DEBUG, // 调试信息

LOG_LEVEL_VERBOSE // 详细信息

};

// 日志条目结构

struct log_entry {

uint32_t timestamp; // 时间戳

uint8_t level; // 日志级别

uint16_t line; // 行号

uint32_t sequence; // 序列号

char tag[16]; // 标签

char message[128]; // 消息内容

};

// 初始化日志系统

int logger_init(struct logger_system *logger,

uint32_t buffer_size,

void (*output_func)(const char*)) {

logger->buffer = malloc(buffer_size);

if (!logger->buffer) {

return -1;

}

logger->buffer_size = buffer_size;

logger->write_pos = 0;

logger->read_pos = 0;

logger->dropped_count = 0;

logger->output_func = output_func;

logger->log_level = LOG_LEVEL_INFO;

// 初始化环形缓冲区

logger->cb = cb_init(buffer_size, sizeof(struct log_entry));

if (!logger->cb) {

free(logger->buffer);

return -1;

}

return 0;

}

3.2.2 结构化日志格式

采用结构化日志格式可以极大提升日志的可分析性:

// 结构化日志记录函数

void log_structured(struct logger_system *logger,

uint8_t level,

const char *tag,

const char *file,

uint16_t line,

const char *format, ...) {

if (level > logger->log_level) {

return; // 低于当前日志级别,不记录

}

struct log_entry entry;

entry.timestamp = get_system_timestamp();

entry.level = level;

entry.line = line;

entry.sequence = get_next_sequence();

strncpy(entry.tag, tag, sizeof(entry.tag) - 1);

entry.tag[sizeof(entry.tag) - 1] = '';

// 格式化消息

va_list args;

va_start(args, format);

vsnprintf(entry.message, sizeof(entry.message) - 1, format, args);

entry.message[sizeof(entry.message) - 1] = '';

va_end(args);

// 写入环形缓冲区

if (cb_write(logger->cb, &entry) != 0) {

logger->dropped_count++;

}

// 实时输出(可选)

if (logger->output_func) {

char formatted[256];

format_log_entry(&entry, formatted, sizeof(formatted));

logger->output_func(formatted);

}

}

// JSON格式日志输出

void format_log_json(const struct log_entry *entry,

char *buffer, size_t buffer_size) {

snprintf(buffer, buffer_size,

"{"timestamp":%u,"level":"%s","tag":"%s","

""file":"%s","line":%d,"msg":"%s"}",

entry->timestamp,

level_to_string(entry->level),

entry->tag,

entry->file, // 需要额外字段

entry->line,

entry->message);

}

3.3 日志收集与传输

在分布式嵌入式系统中,需要将各节点的日志集中收集和分析:

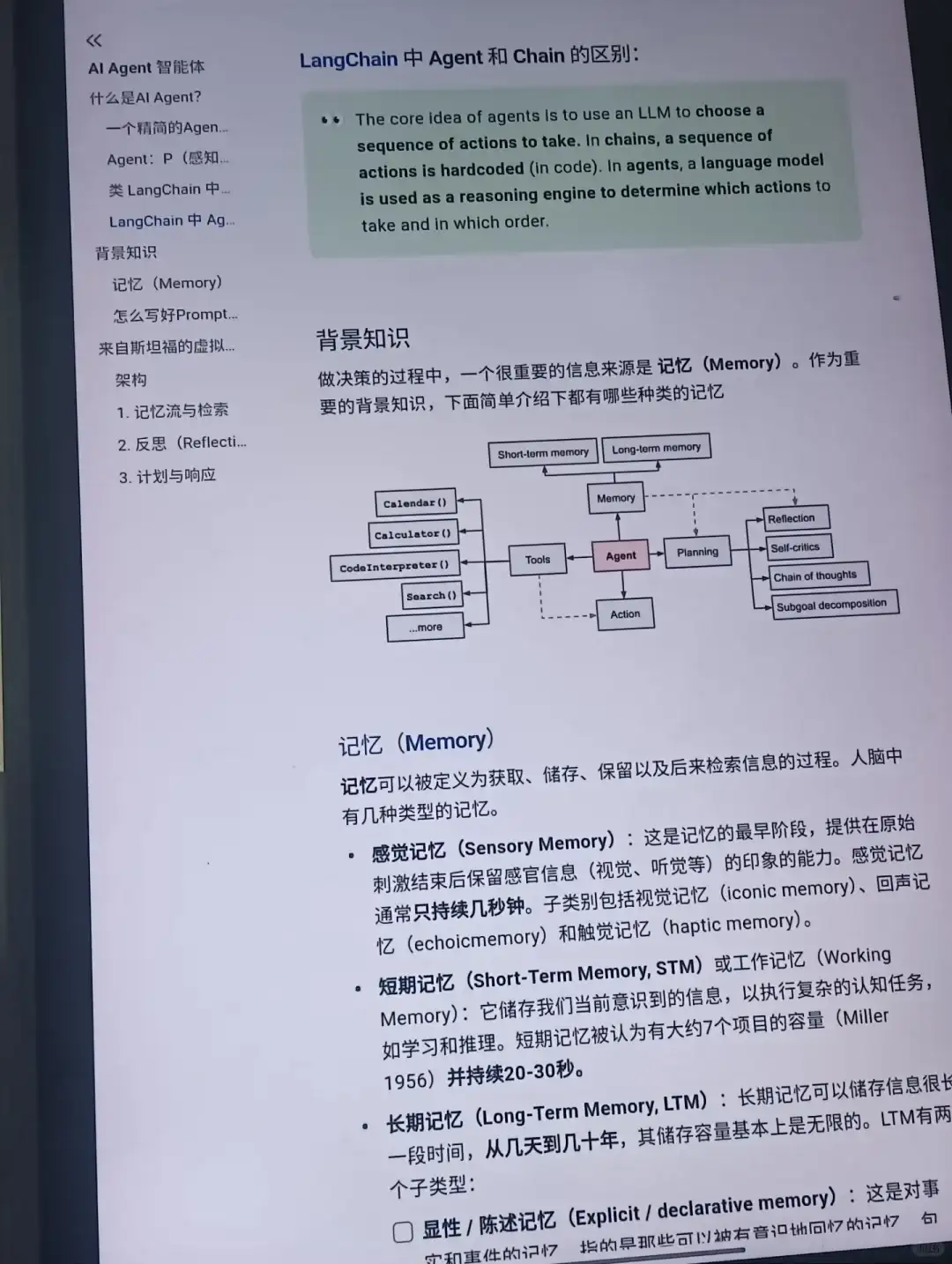

3.3.1 基于ELK/EFK的日志收集架构

现代日志系统通常采用ELK Stack或其变体:

采集层 (Filebeat):轻量级日志搬运工,适合资源受限环境处理层 (Logstash):强大的数据管道,进行解析、过滤和富化存储与搜索层 (Elasticsearch):分布式搜索引擎,提供实时检索可视化层 (Kibana):友好的Web界面,用于搜索和可视化

3.3.2 请求跟踪与关联

在微服务架构中,使用traceId串联请求的完整生命周期至关重要:

// 请求跟踪上下文

struct trace_context {

char trace_id[32]; // 全局唯一跟踪ID

char span_id[16]; // 当前跨度ID

char parent_id[16]; // 父跨度ID

uint8_t sampled; // 是否采样

};

// 线程局部存储跟踪上下文

static __thread struct trace_context current_trace;

// 生成跟踪ID

void generate_trace_id(char *buffer, size_t size) {

const char charset[] = "0123456789abcdef";

struct timeval tv;

gettimeofday(&tv, NULL);

uint32_t seed = tv.tv_sec ^ tv.tv_usec ^ get_random_seed();

srand(seed);

for (size_t i = 0; i < size - 1; i++) {

buffer[i] = charset[rand() % (sizeof(charset) - 1)];

}

buffer[size - 1] = '';

}

// 创建新的跟踪上下文

void trace_new_context(struct trace_context *ctx) {

generate_trace_id(ctx->trace_id, sizeof(ctx->trace_id));

generate_span_id(ctx->span_id, sizeof(ctx->span_id));

memset(ctx->parent_id, 0, sizeof(ctx->parent_id));

ctx->sampled = 1;

}

// 带跟踪ID的日志记录

void log_with_trace(struct logger_system *logger,

uint8_t level,

const char *tag,

const char *file,

uint16_t line,

const char *format, ...) {

char message[256];

va_list args;

va_start(args, format);

vsnprintf(message, sizeof(message), format, args);

va_end(args);

char full_message[384];

snprintf(full_message, sizeof(full_message),

"[%s] %s", current_trace.trace_id, message);

log_structured(logger, level, tag, file, line, "%s", full_message);

}

3.4 日志系统优化技巧

针对嵌入式环境的特殊约束,需要采用多种优化技术:

3.4.1 资源优化

// 日志压缩

int compress_log_buffer(const uint8_t *input, size_t input_size,

uint8_t *output, size_t *output_size) {

// 使用LZ4快速压缩

int compressed_size = LZ4_compress_default(

(const char*)input,

(char*)output,

input_size,

*output_size);

if (compressed_size <= 0) {

return -1;

}

*output_size = compressed_size;

return 0;

}

// 日志轮转策略

struct log_rotation {

char base_filename[64]; // 基础文件名

uint32_t max_file_size; // 单个文件最大大小

uint8_t max_file_count; // 最大文件数量

uint32_t current_size; // 当前文件大小

uint8_t current_index; // 当前文件索引

};

// 检查并执行日志轮转

int check_log_rotation(struct log_rotation *rotation, uint32_t new_data_size) {

if (rotation->current_size + new_data_size <= rotation->max_file_size) {

return 0; // 不需要轮转

}

// 关闭当前文件

rotation->current_size = 0;

rotation->current_index++;

if (rotation->current_index >= rotation->max_file_count) {

rotation->current_index = 0; // 循环覆盖

}

// 创建新日志文件

char new_filename[128];

snprintf(new_filename, sizeof(new_filename), "%s.%d",

rotation->base_filename, rotation->current_index);

// 删除旧文件(如果存在)

unlink(new_filename);

return 1; // 已执行轮转

}

3.4.2 性能优化

// 异步日志记录

struct async_logger {

struct logger_system *backend;

struct circular_buffer *queue;

pthread_t worker_thread;

pthread_mutex_t lock;

volatile int running;

};

// 异步日志工作线程

void *async_log_worker(void *arg) {

struct async_logger *async = (struct async_logger *)arg;

struct log_entry entry;

while (async->running || !cb_is_empty(async->queue)) {

if (cb_read(async->queue, &entry, 1) > 0) {

// 实际记录日志

log_structured(async->backend, entry.level, entry.tag,

entry.file, entry.line, "%s", entry.message);

} else {

usleep(1000); // 短暂休眠

}

}

return NULL;

}

// 批量日志提交

int log_batch(struct async_logger *async,

const struct log_entry *entries,

size_t count) {

pthread_mutex_lock(&async->lock);

int written = 0;

for (size_t i = 0; i < count; i++) {

if (cb_write(async->queue, &entries[i]) == 0) {

written++;

} else {

break; // 队列已满

}

}

pthread_mutex_unlock(&async->lock);

return written;

}

四、系统集成与最佳实践

4.1 完整系统架构示例

将安全启动、OTA升级和日志系统整合到统一的嵌入式平台:

安全启动层

↓

固件验证 → 系统启动 → 日志初始化

↓ ↓ ↓

OTA客户端 ←→ 业务逻辑 ←→ 日志记录

↓ ↓

升级验证 日志上传 → 云日志服务

4.2 错误处理与恢复

// 统一错误处理框架

struct error_handler {

void (*on_error)(int error_code, const char *message, void *context);

void (*on_recover)(int error_code, void *context);

void *context;

};

// 系统级错误处理

int handle_system_error(int error_code, const char *message) {

// 记录错误日志

log_structured(&system_logger, LOG_LEVEL_ERROR, "SYSTEM",

__FILE__, __LINE__, "Error %d: %s", error_code, message);

// 根据错误类型采取不同措施

switch (error_code) {

case ERR_OTA_VERIFY_FAILED:

// OTA验证失败,执行回滚

perform_rollback(&rollback_mgr);

break;

case ERR_SECURE_BOOT_FAILED:

// 安全启动失败,进入恢复模式

enter_recovery_mode();

break;

case ERR_LOG_SYSTEM_FULL:

// 日志系统满,执行日志轮转

perform_log_rotation(&log_rotation);

break;

default:

// 其他错误,尝试恢复

try_system_recovery(error_code);

break;

}

return 0;

}

4.3 测试与验证

完善的测试策略确保系统可靠性:

// 安全启动测试套件

void test_secure_boot(void) {

// 测试有效签名

TEST_ASSERT_EQUAL(0, verify_image_signature(valid_image, valid_image_size,

valid_signature, valid_sig_size,

TEST_PUBLIC_KEY));

// 测试无效签名

TEST_ASSERT_NOT_EQUAL(0, verify_image_signature(valid_image, valid_image_size,

invalid_signature, valid_sig_size,

TEST_PUBLIC_KEY));

// 测试篡改后的镜像

TEST_ASSERT_NOT_EQUAL(0, verify_image_signature(tampered_image, valid_image_size,

valid_signature, valid_sig_size,

TEST_PUBLIC_KEY));

}

// OTA升级测试

void test_ota_upgrade(void) {

// 测试差分包生成和应用

TEST_ASSERT_EQUAL(0, generate_delta_patch(old_version, new_version, delta_patch));

TEST_ASSERT_EQUAL(0, apply_delta_patch(&delta_engine, delta_patch, delta_size));

TEST_ASSERT_EQUAL_MEMORY(new_version, delta_engine.new_image, new_version_size);

// 测试升级回滚

TEST_ASSERT_EQUAL(0, prepare_rollback(&rollback_mgr, CURRENT_VERSION));

TEST_ASSERT_EQUAL(0, perform_upgrade(&ota_ctx));

TEST_ASSERT_EQUAL(0, perform_rollback(&rollback_mgr));

}

// 日志系统测试

void test_log_system(void) {

// 测试日志记录性能

uint32_t start_time = get_timestamp();

for (int i = 0; i < 1000; i++) {

log_structured(&test_logger, LOG_LEVEL_INFO, "TEST", __FILE__, __LINE__,

"Performance test message %d", i);

}

uint32_t end_time = get_timestamp();

TEST_ASSERT_LESS_THAN(1000, end_time - start_time); // 应在1秒内完成

// 测试日志轮转

fill_log_system(&test_logger);

TEST_ASSERT_EQUAL(0, check_log_rotation(&log_rotation, 1024));

}

结论

安全启动、OTA升级和日志系统是现代嵌入式系统不可或缺的三大支柱技术。通过本文的详细分析和实现示例,我们深入探讨了这些技术的核心原理和实现方法。

关键技术总结:

安全启动:建立了从硬件信任根到操作系统的完整信任链,确保系统启动过程的安全性和完整性。

OTA升级:实现了设备软件的远程管理和更新,支持全量升级、差分升级等多种方式,具备完善的安全防护和回滚机制。

日志系统:提供了完整的日志收集、存储和分析能力,支持结构化日志和请求跟踪,满足故障诊断和系统监控需求。

这些技术的正确实施能够显著提升嵌入式系统的安全性、可靠性和可维护性。随着物联网和边缘计算的发展,这些技术将变得更加重要,建议开发者根据实际需求选择合适的实施方案,并持续关注新技术的发展。

相关文章